|

記事検索 |

最新ニュース |

|

|

||||||||||||||||

|

Web経由の感染が急増、バレる前に「消える」マルウェアも |

||||||||||||||||

|

ラックが2007年のセキュリティ動向を解説

|

||||||||||||||||

|

ラックは19日、2007年におけるインターネットセキュリティの傾向を発表した。それによれば、Webサイトを閲覧しただけでウイルスに感染する事例が増え、さらには感染を疑ってPCをネットワーク環境から切り離すと、自動的に消滅するマルウェアも確認したという。同社研究開発本部の新井悠氏は「感染に気づかずに、企業内で他のPCに感染するケースも多い」として、今後は、感染したマルウェアがPCから「消える」ことを前提とした対策が必要であると訴えた。 ● 「危険なサイトに近づかない」を逆手にとって一般サイトを狙う攻撃者

攻撃方法としては、これらのサイトのWebアプリケーションの脆弱性などを突いて侵入し、HTMLファイルに攻撃コードを読み込ませるためのIFRAMEを埋め込む。IFRAMEとは、HTMLのテキスト中にフレームを埋め込む要素。ここではフレームの大きさを0とすることで、ページを一見しただけでは判別できない攻撃コードが埋め込まれている。 サイトを閲覧した利用者は、気づかないうちに悪意のあるWebサイトに誘導され、利用者のPC環境に脆弱性がある場合はマルウェアに感染。最終的にはボットウイルスに感染し、PCがインターネットを通じて攻撃者により遠隔操作される。攻撃者がボットネットワークに指令を出すことで、ボット感染PCはスパムメール送信、DDoS攻撃などの活動を行なうことになる。 マルウェア感染に至るまでの経路では、IFRAMEが埋め込まれたサイトを閲覧してから、複数のサイトにリダイレクトされる手口が確認されたという。新井氏によれば、最初に誘導されるWebページにはJavaScriptへのリンクがあり、これを実行することで別のページに誘導し、そこからさらに別のページに誘導することを複数回繰り返す。これらのページ遷移は、IFRAME内で行なわれるため、利用者は気づかないうちにマルウェアに感染するとしている。 「リダイレクトを繰り返す理由としては、対策する側に感染状況を把握しにくくすることなどが考えられる。また、遷移先のサイトがブラックリストに登録された場合は、ブラックリストに載っていないサイトへのリンクを設定することで、引き続き攻撃者はマルウェアを配布している。」 ● Web経由のマルウェア感染を助長するツール

ラックが入手したMPackのバージョン0.95では、感染先のブラウザやOSを判別することで、6種類の脆弱性を適切に悪用するコーディングが施されていた。さらに、商用のデータベースを使用し、感染した端末のIPアドレスなどをもとに、感染者の統計情報を表示するWebインターフェイスを備えている。そのほか、MPackの“廉価版”として「IcePack Platinum Edition」という攻撃ツールも出たが、「悪用するのはActivX Controlばかりで、MPackほどの脅威はなかった」(新井氏)。 また、「危害を加えるとは思えない」サイトに侵入するためのボットも存在する。このボットでは、複数の検索エンジンを使って、感染先となる脆弱なサイトを自動的に探し出す。脆弱なサイトが見つかった場合、ボットのコードを参照するためのURIをそのサーバーに送信し、そこからさらに別のWebサーバーを通じてマルウェアを実行させる仕組みだ。 ● Web経由で感染するマルウェアの大半は未知種、「見つからない」マルウェアも

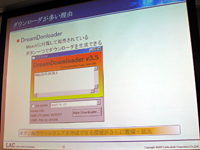

CCCが収集した検体を某セキュリティベンダーのウイルス対策ソフトでスキャンを実行したところ、ウイルスの総数で約3割、種類で約7割の検体を検知できなかったという。Webを通じて感染するマルウェアに未知種が多い理由としては、利用者が知らないうちに悪意のあるマルウェアをダウンロードするマルウェア「ダウンローダー」に感染するケースが多く、これが「目くらまし」として使われていることを挙げる。 ダウンローダーは、特定のサイトだけでなく、複数のサイトからマルウェアをダウンロードするほか、別のダウンローダーをダウンロードするもの確認されている。こうしたことから、マルウェアに感染したコンピュータを調査しても、感染経路やマルウェアの解析に時間がかかり、セキュリティベンダーは、事態を把握するまでに多くの時間を費やすことになる。なお、MPackにはダウンローダーを自動生成するツールが付属販売されている。 また、Webサイトを通じて感染するマルウェアであるボットの一部では、特定のサーバーと接続できないようなVM環境や、感染PCをネットワーク回線から切り離した場合には、ボットが自動的に「消える」仕組みが確認されたという。これによって、マルウェアは利用者に「見つからないように」感染することが可能となる。 こうしたボットについて新井氏は、フォレンジック技術で過去のデータを解析しなければ確認は難しいと指摘。今後、マルウェアに対しては「消える」ことを前提とした対策が必要となると話す。Web経由で感染するマルウェアの対策としてはまず、サイトを運営する企業や組織が、Webアプリケーションを検査するなどして、被害者を生み出すWebサーバーを作らないことを挙げる。利用者側では、対策製品を導入するほか、JavaScriptを無効にするWebブラウザプラグインを活用することも有効であるとした。 関連情報 ■URL ラック http://www.lac.co.jp/ ■関連記事 ・ 「怪しいサイトは開かない」では防げないWebの脅威、Symantecが動向解説(2007/11/30)

( 増田 覚 )

- ページの先頭へ-

|