|

記事検索 |

最新ニュース |

|

|

||||||||||||||||||||||||||||||||||||||||

|

シマンテックのセキュリティ情報分析システムと今日の脅威環境を解説 |

||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||

● 脅威の全体像を分析するGIN ターナー氏はまず、GINの概要を説明した。GINは、攻撃、マルウェア、脆弱性と詐欺に関するデータを世界中に分散したセンサーによって集積し、それらを集積したユニークなものであると述べた。これらのセンサーは、インターネット上に関して「どこで」「どのような業界の企業に」攻撃が始まりつつあるかを早期警戒することができ、(顧客に)警告を出すことができるとしている。センサーの中で数が最も多いのはウイルス対策製品で、ユーザーがインストールしたNorton Internet SecurityやNorton 360も活用している。データ提供はユーザーの許諾を得て行なっているものであり、標準でオフになっているという。尋ねたところ、正確な数字は持ち合わせていないが、コンシューマーのかなりの数が提供の許諾をしており、特にファイアウォール製品は数値が高いという。 さらに、シマンテックに割り当てられていないIPアドレスを使ったハニーポットも用意しており、これによって新しいゼロディ攻撃や攻撃の方向性の分析をしている。

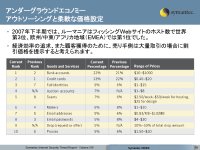

また、近年では攻撃者の「アンダーグラウンドエコノミー」が問題になっているが、従来の分析評価では「いつ、どこで脅威が発生しているか」に関しては把握可能だが、「誰が関与しているか」という点については分析できなかった。このために「ダークビジョン」という(アンダーグラウンドエコノミーを調査する)プロジェクトを立ち上げて、リソースを費やしている。 ターナー氏はこのようなネットワークを作る意図として、「1つの脅威に情報を持つだけでは不十分で、あらゆる脅威に情報を持ち、連携した分析で『脅威のランドスケープ』を把握する必要がある」と説明。脅威のランドスケープを理解することによって、対応するサービスやソリューションが作れるという。

● GINを元に「脅威を解説」するISTR

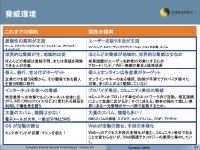

続いて、ターナー氏はISTRのこれまでの歩みについて説明した。第1号は2002年1月に発行され、インターネットの脅威活動をいち早く捉えたものだったが、2002年の第3号では脆弱性と悪意のあるコードの傾向も含め、2004年後半の第7号からは脅威の様相の変化にあわせアドウェア、スパイウェア、フィッシング、スパムなどのセキュリティリスクに関しても言及するようになったという。 さらに、2006年後半の11号からは脅威の地域性が問題になり、米国、ヨーロッパ、アジア太平洋と地域別のレポートが開始され、さらに官公庁用のレポートも開始しているのが特徴となっているという。脅威の方向性は、データの盗難、情報漏えいという「金のための犯罪」が顕著となっているほか、そのためのボット感染マシンの増大とトロイの木馬タイプのソフトが増えている。

● 犯罪者がインターネットを狙うのは「隠れやすい」から ターナー氏は、「犯罪者がインターネットを狙うのは『隠れやすい』から」と発言。1980年代半ばにコンピュータウイルスは生まれたが、これは作者の知的好奇心から生まれたものだという。しかし、1990年代に入り、ウイルスは犯罪目的で使われるようになり、今日では金銭目的となっているという。犯罪目的に使われるようになったのは、企業間の接続は当たり前になり、一般ユーザーもオンラインバンキングやオンラインショッピングを使うようになったので、「金儲け」に使えるようになったためだ。

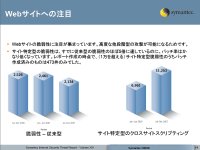

悪質コードの数は、2006年の14万から2007年には70万と爆発的に増えたが、これは犯罪者がプログラマーを雇い、プログラムを作成させているためだとしている。 アンダーグラウンドエコノミーでは情報も売買されるが、「ネタの質」で価格は上下し、ボリュームディスカウントもある。例えば「完全なID」の相場と「ヨーロッパ人の完全なID」は50%ほどの価格差があるという。これは、ヨーロッパ人のIDは、EU圏内で広く使える利便性のよさがあるためとしている。 脅威の動向に関しては、従来は脆弱性を狙うものだったのが、現在はユーザーそのものを狙い、マシンそのものを狙うというよりもユーザーを通じて「おびき寄せるため」にWebを狙っている。そのために、有名なWebサイトや「ユーザー間の仲間意識のある」SNSが狙われる方向にある。これは、フィッシングの多い国トップ10の国で、最も多いターゲットとしてSNSを狙っていることからもわかる。信頼のあるWebにクロスサイトスクリプティングの脆弱性を利用して誘導する例が多い。 ユーザーを狙う脅威に関しては、「ユーザー行動の制限シグネチャが作れない」ため対処が難しいと説明。また、悪質プログラムの増加を考えると、現在のように問題のあるプログラムを列挙する形のブラックリスト方式ではなく、問題のないプログラムを示すホワイトリスト方式が有効ではないかという考えを示した。また、多くの人が使っているプログラムは問題が少なく、これも評価に使えるだろうとした。

関連情報 ■URL シマンテック http://www.symantec.com/ja/jp/index.jsp ■関連記事 ・ 正規サイト改竄が多発、9割以上は脆弱性放置~シマンテック調査(2008/04/17)

( 小林哲雄 )

- ページの先頭へ-

|