|

記事検索 |

最新ニュース |

|

|

||||||||||||||||||

|

「被害を隠すな」サウンドハウス社長が不正アクセス体験語る |

||||||||||||||||||

|

|

||||||||||||||||||

|

シスコシステムズとラックは18日、日本を標的としたSQLインジェクション攻撃の詳細と対策方法を紹介するセミナーを開催した。実際にショッピングサイトがSQLインジェクション攻撃を受け、大規模な情報漏洩事件が発生したサウンドハウスの代表取締役である中島尚彦氏も参加。「通販企業を蝕むWeb攻撃の真実とサイバー社会へのメッセージ」というテーマで講演するとともに、INTERNET Watchのインタビュー取材にも応じた。 ● 我々の被害は氷山の一角、被害体験の公開で再発防ぎたかった

中島氏によれば、報告書の公開にあたっては、社員全員が反対したという。「(不正アクセスの調査を行なった)ラックからも止めた方がいいと言われた。公開後も『なぜ書いたのか』という問い合わせが多かった」。この反響からもわかるように、セキュリティ被害を受けた企業が、事件の詳細を公表するケースはきわめてまれだ。報告書を公開した理由のひとつとして、中島氏は問い合わせ件数を減らすためだったと説明する。 「情報漏洩後からメールだけで4000件以上の問い合わせが寄せられ、社員とともに返信していた。最初の2~3日で質問の傾向が見えたことから、返信用のテンプレートを用意して社員の負担が減ったが、その後は質問が込み入ってきた。弊社では『その日の仕事を終えてから帰る』をポリシーにしているが、質問を返してもツッコミが入ってくる。そこで報告書を出したが、その直後から問い合わせが減ってきた。」 国内でSQLインジェクション攻撃の被害が続出していることを痛感したことも、報告書を公開した理由のひとつだった。「我々の被害は氷山の一角。事件を起こして『申し訳ありませんでした』と言うのも大事だが、この気持ちをどのように社会貢献につなげられるかを考えていた。その結果、他の企業が同様の被害を防げるよう、自分の体験談を伝えるべきという結論に至った」。 ● 情報公開のタイミング、カード会社との思惑にギャップ

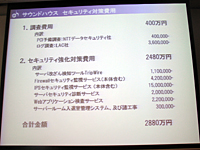

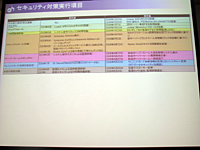

「我々が情報公開する前に、カード会社の方では不正利用が発覚した顧客に随時コンタクトを取り、『サウンドハウスの顧客データが流出した』と伝えていた。顧客からは、『サウンドハウスが情報漏洩を隠している』と言われたが、こちらとしても公開日時までは口を開けない。板挟みだった。とはいえ、我々が先に告知していたら、大量の情報漏洩対象者が一斉に窓口に殺到し、カード会社が対応できなかっただろう。そう考えると、情報公開のタイミングに解決策はないのではないか。」 情報漏洩後のセキュリティ強化策については、「業界で最高水準にしようということで、ラックに丸投げした」。中島氏によれば、調査費用で400万円がかかったほか、サーバー改竄検知ツールやファイアウォールセキュリティ監視サービス、侵入防止システム監視サービス、Webアプリケーション検査サービスなどで2480万円、サーバー交換に3400万円を費やしたという。「業界ではトップクラスと自負している」。 サウンドハウスのショッピングサイトは現在、クレジットカードの利用を停止中で、再開に向けてカード会社との調整を続けているという。しかし、JCBからは加盟店契約を解消する旨の文書が一方的に送られてきたと憤る。「カード再開に向けてセキュリティを強化したが、なんの連絡もなく契約を解消されてしまった。もう1社の取引先のニコスについては返事待ちの状態。カード会社は、報告書の内容に不満を持っているようだが、私はカード会社が悪いとは言ったつもりはない」。

● 最初の不正アクセスから2年後に情報漏洩した理由 サウンドハウスを襲ったSQLインジェクションの攻撃については、中国のブログで2006年6月に同社サイトへの不正アクセスに成功したことが記載されていた。さらに、不正アクセスのマニュアルも紹介されていたが、この時点では大規模な事件に発展しなかったという。不正アクセス発生から大規模な被害を受けるまでに2年ほどの時間差があった理由について中島氏は、講演後に記者にこう説明した。「攻撃者は2006年6月以降、確実に換金できる手段として、事件にならない程度に細々とカードを不正使用していたのかもしれない。弊社では、情報漏洩が発覚する数カ月前からセキュリティ対策を一新する予定を立てていた。あくまで推測だが、この情報が何らかの経路で攻撃者に伝わり、攻撃者が『時間切れ』ということで一斉攻撃を行なった可能性がある。」 サウンドハウスによれば、攻撃者は、カード決済で使う本人認証システム「3Dセキュア」を導入しているゲームサイトにおいて、クレジットカード番号と、サウンドハウスのサイトのパスワードをマッチングさせて本人認証を通過。その後、金券や商品を購入してRMT(Real Money Trade)などのサイトで転売するなど、足が付かないかたちで換金していた。中島氏は「ここから先は推測」と前置きした上で、「金銭的被害者の大半は、サウンドハウスのパスワードとその他のパスワードを同一にしていた人」としている。 ● 日本はサイバー戦争に負けている

さらに中島氏は、「日本困難で委員会」という独自のアイディアを示し、現在のセキュリティ課題を解決する方法を提案した。それによれば、同委員会は一般市民の「無関心で委員会」、一般企業の「事なかれで委員会」、クレジットカード会社の「仕切るだけで委員会」、行政の「見ているだけで委員会」、セキュリティ会社の「言わないで委員会」で構成される。 一般市民の役割としてはセキュリティ対策を自己責任で学ぶこと、一般企業はセキュリティ被害を公表すること、クレジットカード会社はカード不正利用を解決するために情報提供すること、セキュリティ会社は事件に遭った契約企業と話し合って問題解決のためのデータを提供すること、行政は企業の自主的な対応を求めるだけでなく、問題が起きたときには介入も検討すること――。 特に一般企業の「事なかれ委員会」については、自らの経験からか強い口調でまくしたてた。「個人情報流出はできることなら隠したいが、それが許されない場合もある。現在は中国からの“SQLインジェクション弾頭”を被弾している状態。事なかれでいいなんて、冗談じゃない。個人情報流出による被害を軽減するには、『こういう被害でこんな大変なことになっている』と伝えなければ、周りは誰もわからない。情報公開には大変な心労が伴うが、良い結果につながると思ってやっている」。 中島氏は、「日本困難で委員会」が機能することで、セキュリティ脅威に立ち向かえるのではないかと希望を見せる。「私たちは、サイバーテロの戦争のまっただ中だが、日本は負けている。戦いの狼煙を上げる気持ちがなければ、サイバー戦争に勝てる見込みはない。まずは、Web攻撃に立ち向かわなければならないという危機感を持つことから始まる」。 関連情報 ■URL サウンドハウス http://www.soundhouse.co.jp/ ■関連記事 ・ 「サウンドハウス」名指しの攻撃マニュアルが中国で公開されていた(2008/04/18) ・ サウンドハウス、不正アクセスでカード情報27,743件流出の恐れ(2008/04/07)

( 増田 覚 )

- ページの先頭へ-

|