|

記事検索 |

最新ニュース |

|

|

||||||||||||||||

|

標的型メール攻撃に“予防接種”は有効か? JPCERT/CCが実験 |

||||||||||||||||

|

|

||||||||||||||||

|

JPCERTコーディネーションセンター(JPCERT/CC)は7日、特定の企業・組織の従業員や職員を狙う「標的型攻撃」への対策のあり方を考察した「標的型攻撃対策手法に関する調査報告書」を公表した。ユーザー教育のための“予防接種”という疑似攻撃実験を行い、その結果についてもとりまとめている。 ● 標的型メール攻撃、日本では政府機関が狙われる傾向

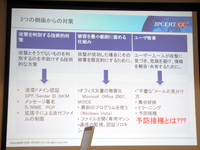

日本では2006年に、警察庁で「不祥事への対応について」、防衛庁で「次期防衛計画」、省庁あての「小泉首相靖国参拝」、大手メーカーあての「対日AD情報」といったファイルを装って送られた事例が確認されている。2007年には、Lhacaの脆弱性を突いた「2007年度計画」、JICA台北オフィスを装い、PowerPointの脆弱性を突いた「台湾情勢について」などの事例があり、「表に出ているだけでも、数が多くなっている」(JPCERT/CC早期警戒グループの小宮山功一朗氏)。 小宮山氏によると、海外では大企業や防衛産業が狙われることが多いが、日本では政府機関が狙われる傾向にある。添付されるのはPDFファイルやMicrosoft Office文書、一太郎文書など。一太郎文書が悪用された時などは、未知の脆弱性を突かれたゼロデイ攻撃だったため、ウイルス対策ソフトでは検知できなかったとしており、対策が難しい状況になっていると指摘する。 ● 標的型メール攻撃には、3つの側面での対策が必要

1)は、SPF/Sender IDやDKIMによる送信ドメイン認証、S/MIMEやPGPによる電子署名、拡張子による添付ファイルの制限などがある。 2)は、たとえ攻撃が成功した場合でも被害を限定的にするための施策だ。例えば、Microsoft Office 2007の標準フォーマットであるOpen XMLは、XMLベースのデータ形式のためにマルウェアを仕込むのが難しくなっているという。そこで、Officeを最新バージョンに移行したり、Office 2003のファイルをOpen XMLフォーマットに変換するツール「MOICE」の利用が考えられるとした。また、OSについてもWindows Vistaを使うことで、多くの場合は対応できるとした。 3)は、不審なメールの見分け方などを研修し、ユーザーひとりひとりが攻撃に気付き、危険を避けられるようにするための施策だ。小宮山氏によれば、ユーザー教育についてはあまり真剣に考えられてこなかったが、「近年の攻撃は人を狙ったものである以上、人の対策は避けられない」と強調する。今回の実験のテーマである“予防接種”も、ユーザー教育の中に含まれる。 ● 疑似ウイルスメールでユーザーを訓練

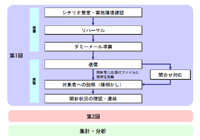

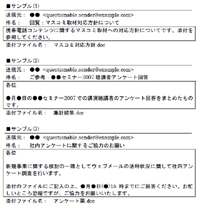

疑似ウイルスメールの内容は、対象となる組織の担当者と検討し、“巧妙さ”のレベルをその組織の職員に合わせてカスタマイズした。これを受け取った職員らが添付されたWordファイルを開くと、「このような怪しいメールの添付ファイルを不用意に開封すると、あなたを狙うウイルス等に感染する恐れがあります(このメールは統計調査のためのものです)」といったメッセージが表示される仕組みだ。これにより、ひっかかった人に対して注意を促し、危機意識の向上を狙う。 その後、対象者全員に訓練だったことを伝えて種明かしをするとともに、適切な対処方法について理解を促す。さらに実験では約2週間を置いて同様の擬似メールを送信し、対処方法が本当に理解されているかどうかを確認した。 実験した5社のうち、あるネット企業のセキュリティ担当者27人を対象にした実験では、1回目で5人が添付ファイルを開封、2回目は3人に減ったという。1回目に開封した5人は、2回目では1人も開封しなかった。 また、あるITセキュリティ企業の総務部門と技術部門の26人を対象とした実験では、1回目に開封した人が3人いたが、2回目は誰も開封しなかった。なお、1回目において、技術部門でただ1人開封したのは、派遣社員だったという。派遣社員は業務経験が浅く、受け取ったメールの確認が業務となるため、機械的に添付ファイルを開封する可能性があるとし、特に派遣社員などを対象とした教育の必要性が感じられるとしている。 JPCERT/CCの職員26人に対して行った実験では、擬似メール送信時に在席していた18~20人のうち、添付ファイルを開封したのは2人、さらに文面を巧妙化した2回目は5人が開封した。2回目のメールは、JPCERT/CCの幹部から「予算計画.doc」というWordファイルを送信し、職員らに来期の予算計画の確認を求めるシナリオとなっている。職員であれば開いてしまいそうになるが、差出人が幹部名であるにもかかわらず、メールアドレスはGmail。業務のメールとしては異例であるため、注意深く見れば気付くようになっていたという。 ● 予防接種は「ちょっと確認すれば、怪しいとわかる程度」がポイント

なお、小宮山氏によれば、海外で行われた同様の調査と比べると、今回の実験における開封率は低かったという。一方、セキュリティ関連組織であるJPCERT/CCを対象にした実験でも実際に開封してしまった人がいた点については、全員がセキュリティアナリストではなく、事務職員も含まれていたと説明しながらも、「本当によくできたソーシャルエンジニアリングだったら、私も開いてしまうだろう」と振り返る。 実際のところ、擬似メールは、あまり作り込みすぎると、これを受け取った人にとっては判断しようがなくなってしまう。本物の標的型メール攻撃の多くがそれほど巧妙にできいるわけではないことからも、「ちょっと確認すれば、怪しいとわかる程度」の疑似メールで社員に気付かせるレベルにあえて設定することで、「私はきちんと対応した」という意識を持たせることが重要だとした。そのため、予防接種については、自社のレベルに応じた適切なシナリオを作り、各企業が主体で実施してもらうのが理想だという。 なお、今回の実験では、開封しなかった人が必ずしも怪しいと判断して開封しなかったわけではなく、メールに気付かずに削除した人や、そもそも添付ファイルに興味を持たなかった人も含まれるようだ。JPCERT/CCでは2008年度、さらに被験者数を10倍に拡大した実験を行い、より詳しく分析したい考えだ。 関連情報 ■URL 標的型攻撃対策手法に関する調査報告書(PDF) http://www.jpcert.or.jp/research/2008/inoculation_200808.pdf ■関連記事 ・ 日本でもスピア型ウイルス、「対日アンチダンピング情報」装うメール確認(2006/03/03) ・ NTT西日本とトレンドマイクロ、擬似不正メールによる訓練サービスを開始(2004/09/06) ・ ウイルスメールの疑似体験でセキュリティ意識を向上させるサービス(2006/07/14)

( 永沢 茂 )

- ページの先頭へ-

|