|

記事検索 |

最新ニュース |

|

|

||||||||||||||||||

|

「いまや重大な脅威のほとんどはWebで発生」ラック脅威レポート |

||||||||||||||||||

|

|

||||||||||||||||||

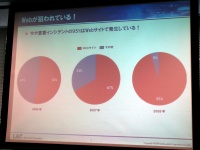

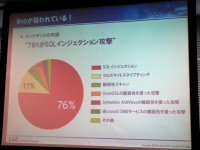

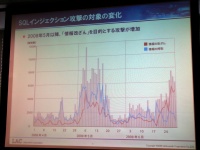

レポートは、ラックのセキュリティ監視センター「JSOC」が運用・監視を行っている約760のセキュリティ機器が検知した事案をもとに、不正アクセスやウイルス感染などの発生傾向を調査したもの。 調査では、各種の攻撃の中で、Webサイトへの攻撃の割合が年々高まる傾向にあると指摘。重要インシデントに占めるWebサイトへの攻撃の割合は、2006年には53%、2007年には67%と増加してきたが、2008年上半期には95%にも達し、「いまや重要インシデントのほとんどはWebサイトで発生していると言っても過言ではない」と警告している。 また、Webサイトへの攻撃の76%はSQLインジェクションが占めており、2008年5月にはラックによるSQLインジェクション攻撃の検知数が15万7407件と過去最多を記録。6月にはやや減少したもののその後再び増加し、8月には検知数が17万4996件に達したという。 現在行われているSQLインジェクション攻撃の特徴としては、以前はデータベースサーバーから直接個人情報を盗み出そうとする攻撃が主流であったの対して、現在ではデータベースの改竄によりWebページの書き換えを狙った攻撃が主流となっていると指摘。Webページを改竄することで、ユーザーを悪意のあるサイトに誘導してトロイの木馬などをインストールさせ、多数のユーザーから情報を詐取することが攻撃者の目的となっていると分析している。 SQLインジェクション攻撃では、これまでは発信元を中国とした攻撃が多数確認されていたが、6月19日を境にブラジルやトルコ、インドといった複数の国から広範囲な攻撃が行われるようになったという。ラックでは、この原因についてはボットがSQLインジェクション攻撃に用いられるようになったと考えられると分析。また、6月19日にはWeb改竄を狙ったSQLインジェクション攻撃がほぼゼロになり、翌日からボットを利用したと見られる攻撃が始まっていることから、この攻撃は1人か2人程度のごく少数の人間が実行しているのではないかと推測している。 このほかの傾向としては、XoopsやphpBBなどのパッケージWebアプリケーションを狙ったボットが活発化している点や、SSHサービスを狙ったブルートフォース攻撃も長期に渡って増加傾向にあるとして、注意を呼びかけている。 17日にはレポートについての説明会が行われた。ラックのセキュリティアナリストを務める川口洋氏は、「SQLインジェクション攻撃への一番大事な対策は安全なWebアプリケーションを開発することだが、それに加えてWebアプリケーションへの攻撃を防御できる機器やサービスの導入、アクセスログや監査ログの定期確認など、複数の対策を行っていくことが必要だ」と説明。今後の脅威については、「現在のSQLインジェクション攻撃ではマイクロソフトのIISとSQL Serverの組み合わせが狙われているが、他のパッケージを狙ったツールが登場すれば攻撃件数や被害はさらに増加する恐れがある」として、企業のWebサイト管理者などに対策の実施を呼びかけていくと語った。

関連情報 ■URL ニュースリリース http://www.lac.co.jp/news/press20080917.html ISOC侵入傾向分析レポート http://www.lac.co.jp/info/jsoc_report/ ■関連記事 ・ 成熟化する中国の攻撃ビジネス、攻撃ツールへの対策を~ラック(2008/08/20) ・ ラック、SQLインジェクション攻撃の現状と対策レポートを公開(2008/08/06)

( 三柳英樹 )

- ページの先頭へ-

|