|

記事検索 |

最新ニュース |

|

|

||||||||||||||||

|

「フィッシング対策に万全はない」~セキュアブレイン星澤氏講演 |

||||||||||||||||

|

|

||||||||||||||||

|

ブロードバンド推進協議会(BBA)は28日、「オンライン詐欺の脅威」と題する講演会を開催した。セキュアブレインの星澤裕二プリンシパルセキュリティアナリストが、フィッシングとスパイウェアの現状と対策方法について語った。 ● メールのヘッダやフィッシングサイトのURLは簡単に偽装できる

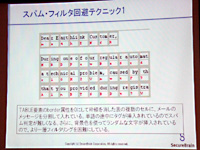

星澤氏はフィッシング攻撃の実例として、まずHSBC Bankを騙るフィッシングメールを紹介した。メールは差出人が詐称されており、本文中のリンクをクリックするとHSBC Bankの正式トップページと、ユーザーIDを入力させる偽物のポップアップウィンドウが出現する。この手法は、偽物の入力画面を本物らしく見せるため、バックグラウンドに正式のサイトを表示している。 また、JavaScriptを利用してステータスバーを偽装する米PayPalを騙ったフィッシング攻撃も紹介。この偽装は、Internet Explorerのアクティブスクリプトを無効にすれば防げるが、正規のサイトも表示できないことがあるという。なお、TABLE要素を使ったアンカーでステータスバーを偽装して、実際のリンク先とは異なるアドレスを表示する手法も報告されているが、これについては「アクティブスクリプトを無効にしても防ぐことができず対抗策がない」状態だ。 さらに、アドレスバーを偽装する例では、標準のアドレスバーを非表示にして、TABLEやイメージ、JavaScriptを利用して偽のアドレスバーを作成する手口があるという。ちなみに、偽のアドレスバーの下はフレームになっており、アドレスバーにURLを入力してEnterキーを押すと指定したサイトのコンテンツを表示するなど、標準のアドレスバーと同じように機能する。 ● 本家のサイトより「本物」らしいURLを持つフィッシングサイト フィッシングメールの対策方法のひとつとして、メールに含まれる単語を指定してフィルタリングすることが挙げられるが、これを回避する手口も報告されているという。例えば、HTMLメールの本文で、TABLE要素のborder属性を0にして枠線を消した表の複数のセルに、メッセージを分割して入力する。単語の途中にタグが挿入されるため、スパム判定が難しくなる。さらに、背景色と同じ色で本文と脈略のない文字が挿入されており、よりフィルタリングが困難になっている。ソーシャルエンジニアリングの手口では、会社名の一部を使った紛らわしいURLで騙すことがある。例えば、「NatWest OnLine Banking」というオンライン銀行のサイトを騙って、「http://www.personal-natwest.com/」というURLでフィッシングサイトを開設したケースがある。本物のサイトのURLは「https://www.nwolb.com/」であり、「本物よりわかりやすいURLを取得しているフィッシングサイトも多い」という。 そのほか、SSL通信する際に発行される電子証明書を独自に発行する「オレオレ証明書」によるフィッシング攻撃や、「Citibank」を騙り「Cithibank」という名義でSSL通信の証明書を取得したフィッシング攻撃などを紹介した。 ネット上では、フィッシング構築キットが売買されているなど、攻撃者は簡単にフィッシング攻撃を行なえる状態にある。また、カード情報が売買されており、最近では「日本のカード情報も売買の対象になっている」。さまざまな手口で攻撃をしかけるフィッシングに対して、星澤氏は「メール中のリンクを安易にクリックしない、個人情報をメールで送信しない、ブラウザに最新パッチを当てる」などの自衛手段を挙げるが、現状では「これだけやればいいというものはない」という。各人のセキュリティ意識を高めるとともに、アンチスパム技術や送信ドメイン認証技術などによる対策が不可欠だとした。

続けて、スパイウェアの侵入経路を説明。星澤氏によれば、アプリケーションの一部としてスパイウェアが組み込まれていたり、Webサイトにアクセスするとインストールされることが多いという。具体例として、P2Pソフト「Kazaa」をインストールすると、スパイウェアが導入される例を紹介。ちなみに、Kazaaの使用許諾契約書にはスパイウェアがインストールされていることが明記されているという。 スパイウェアの被害では、日本でも被害が多発したキーロガーを挙げ、「昔はキーボード入力を垂れ流すだけだったが、最近では使用しているアプリケーションやタイトルバーの名前も取得できる」と語った。スパイウェア対策については、「スパイウェア対策ソフトやコンテンツフィルタリングなど、1つの対策よりも複数の対策を組み合わせて利用した方が効果的」と述べるとともに、「怪しいサイトからファイルをダウンロードしないことも必要」としてユーザーが自ら規制することが重要だとした。 関連情報 ■URL ブロードバンド推進協議会 http://www.bbassociation.org/bba/

( 増田 覚 )

- ページの先頭へ-

|