|

記事検索 |

最新ニュース |

|

|

||||||||||||||

|

「マルウェア検体、改ざん報告求む」JPCERT/CCが情報連携訴え |

||||||||||||||

|

|

||||||||||||||

|

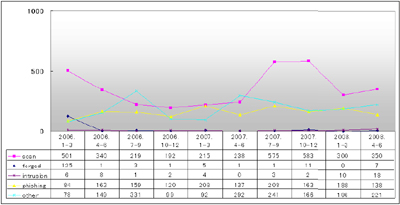

JPCERTコーディネーションセンター(JPCERT/CC)は7日、4月から6月までの3カ月間におけるコンピュータセキュリティインシデントの届出状況をとりまとめた。 届出件数はメールとFAXを合わせて768通で、インシデントの件数をIPアドレス別に計上すると734アドレスだった。タイプ別では、「scan」(プローブ、スキャン、その他不審なアクセス)が350件と最も多かった。次いで「phishing」が138件、「intrusion」(システムへの侵入)が18件、「forged」(送信ヘッダを詐称した電子メールの配送)が7件で、その他(DoS、ウイルス、マルウェア情報など)が221件。 phishingは国内外の金融機関や国内ISPなどを装ったもので、国内サイトを装ったものが7件、国外サイトが122件、不明が9件だった。 intrusionは、パスワード総当り攻撃や辞書攻撃で侵入された事例や、Webアクセス解析ツールの脆弱性を利用して侵入された事例、SQLインジェクション攻撃の事例が報告された。SQLインジェクションに関する届出の増加により、intrusionの届出件数は増加傾向にあるという。

● マルウェア配布元サイトを閉鎖するために、検体が必要

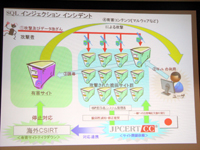

例えば、従来のSQLインジェクションによるインシデントへの対応は、被害サイトへの修正依頼やその利用者への注意喚起だったが、最近のSQLインジェクション攻撃では、スクリプトを埋め込まれた多数のサイト群からマルウェア配布サイトに誘導する方法がとられており、場合によっては被害サイトが数千以上にも及ぶ。被害サイトおよびその利用者へ個別にアプローチするという従来の「1対1対応」が不可能になっているという。そのため、誘導先のマルウェア配布サイトを停止する方法が有効であり、その有害サイトのある海外のCSIRTと連携しているとした。 また、ターゲットを絞ったスピア型攻撃メールによってマルウェアに感染させるパターンにおいても、狙われた企業などに注意喚起するだけでなく、同様にその配布元となっているサイトを閉鎖する必要がある。 一方、海外のCSIRTにマルウェア配布サイトの閉鎖を依頼する場合は、それなりの裏付けがなければ対応してもらえない。そのサイトへ誘導するためのサイト改ざん攻撃が相当数発生していることや、あるいは誘導メールが配信されていることの証拠のほか、マルウェアの解析データも必要だという。 早貸氏によると、こうした攻撃の被害に遭っている企業や組織の中には、内部で対応できるがゆえに、逆にJPCERT/CCへ届出を行ってくれないところも多いという。その結果、攻撃者側はツールの売買やマルウェアのホスティングなど分業化と連携が進んでいるのに対して、対策側は分断・孤立している状況だと指摘。自社内でマルウェアや改ざん被害に対応できた場合であっても、検体や情報をJPCERT/CCに提供してもらうことで、他のユーザーへの被害の拡散を防止できるとして、対策する側の情報連携を強く訴えた。「検体だけ提供していただければ、今ではJPCERT/CC内部でマルウェアの分析・解析まで行える体制がある。もちろん解析データもいただければありがたいが」(早貸氏)。 関連情報 ■URL ニュースリリース(PDF) http://www.jpcert.or.jp/pr/2008/IR_Report0704.pdf ■関連記事 ・ JPCERT/CC、日本のISP騙るフィッシングに注意(2008/02/08)

( 永沢 茂 )

- ページの先頭へ-

|