ニュース

海外では恨みから、日本では金銭的理由からが多く、IT部門が関与しにくいことが特徴…組織を襲う「内部脅威」をSplunkが解説

2025年4月28日 06:45

Splunkは、「内部脅威」の現状について説明した。また、同社社内における標準フレームワークを活用した内部脅威対策の取り組みにも触れた。

内部脅威とは、内部関係者が悪意の有無に関わらず、許可されたアクセス権を使用して、組織に危害や損害などを与える脅威を指している。大きな意味では、暴力やスパイ活動、破壊工作、窃盗などか含まれるが、情報処理推進機構(IPA)が発表している情報セキュリティ10大脅威のなかに10年連続ランクインするなど、サイバー領域においても内部脅威が重要な課題となっているのが現状だ。

IT/セキュリティ部門が関与しにくい「内部脅威」の特殊な事情

Splunk Services Japan セキュリティ・ストラテジストの矢崎誠二氏は、「外部からのサイバー攻撃と比較した場合、内部脅威のほうが、対策が困難であるとの回答が37%、同じくらい困難であるとの回答が55%を占めている。日本は、内部脅威の被害は世界的に見ても少ないほうだといえるが、外部脅威と内部脅威の被害額は同等水準だとみている」と指摘した。

企業にとって、サイバーによる内部脅威への対策は避けては通れないものであるというのは共通認識であるが、その対策は、担当部門にとっては大きな困難を伴うものになっている。

なかでも、サイバー内部脅威の防御の難しさの一因として、Splunkが指摘したのは、内部脅威にはIT部門が関与しにくいという点だ。

外部脅威に対するセキュリティ対策は、セキュリティ部門やIT部門が担当しているが、内部脅威は業務規程上、IT部門が監視することが難しく、コンプライアンス部門やリスク管理部門、人事部門などで担当することが多い。

「IT部門以外が内部脅威対策を担当することで、対策のハードルを高くしているケースが見受けられる。IT部門が知りえない人事情報などを共有できるようになれば、必要に応じた適切な対策ができるようになる」という。

「早く出社し最後に帰宅」など、内部脅威を起こしうる社員の傾向を分析

同社では、内部脅威を起こしうる社員のリスクインジケーターとして、その傾向を挙げた。「会社にコンスタントに早く出社し、最後に帰宅する社員」「12カ月以上、休暇を取得していない社員」のほか、「生活の変化、結婚の状況の変化」「辞表の提出」「解雇通知」「昇進や降格」「懲戒処分」などだ。

これらの情報は人事部門が持つ情報によって知り得るものであり、IT部門が持っていない情報ばかりである。そのため、サイバーを利用した内部脅威を防ぐために、対象を絞り込んだ対策などが行いにくく、盲目的な対策に陥るといった課題があるという。

「内部脅威の発生は、個人に依存する部分が多く、業種や規模による違いはない。だが、大企業は社員数が多い分だけ、発生リスクが大きいともいえる。子どもが生まれたためにお金が必要な社員が、偶然にも社内に蓄積された500万人もの顧客データにアクセスできることを発見し、ダウンロードして販売してしまう、ということもある。海外は会社に恨みを持つ人が内部から情報漏洩をさせるケースが多く、日本では生活の変化などにより、お金に困っている人が内部脅威になる傾向がある」と、矢崎氏は説明した。

また、内部脅威を起こす人物は、悪意のある人物だけでなく、他人に利用されるユーザーの場合や、不注意によって意図的ではない状態で情報を漏洩させてしまうケースもある。こうした異なる人物像を意識して対策をする必要があると警告する。

内部脅威は増加傾向、復讐により会社が倒産した事例も

CyberSecurity Insidersの調査レポート「2024 Insider Threat Report」によると、悪意のあるインサイダーに対する懸念は、2019年の60%から2024年は74%に上昇。意図的なインサイダー攻撃への対策を重視している。また、不注意なインサイダーのインシデントに対する懸念は、2019年の71%から2024年には63%へと、わずかに減少しているという。

だが、内部脅威は増加傾向にある。

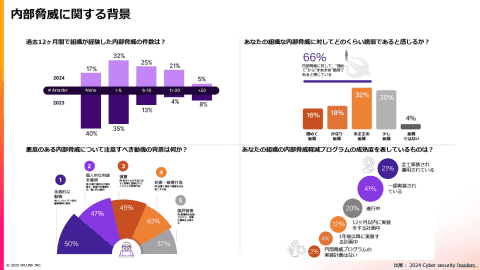

同レポートによると、過去12カ月間で、組織が経験した内部脅威の件数は、2023年には皆無だったという回答が40%を占めたが、2024年の調査では17%へと大幅に減少。また、内部脅威への対策が「極めて脆弱」「かなり脆弱」「まあまあ脆弱」と回答した組織が、合計で66%に達していることもわかった。「日本では脆弱と感じている組織のリーダーはもっと多いだろう」とも推測した。

また、悪意のある内部脅威の動機の背景としては、次の5つの要素が大きいと指摘している。個人情報や機密情報を他社に販売するといった「金銭的な動機」および「個人的な利益の獲得」、解雇されたり、昇進できなくなったりした社員による会社に対する「復讐」、会社のリソースに損害を与える「妨害・破壊行為」、SNSに悪い情報を流して迷惑をかけたり、信頼を失墜させる「風評被害」である。

矢崎氏は「開発に関する情報を持ち出して入社した人には4000万円以上の報酬を支払うといった動きもある。また、復讐では、目的が情報を持ち出すことではなく、会社に損害をもたらすことが狙いとなっており、英国のクラウドサービスプロバイダーでは、退社予定の社員が自分のアクセス権限を用いて、顧客から預かっているサーバー内の全てのデータを削除し、結果として会社が事業を継続できなくなり、倒産させてしまった事例もある」と、驚くべき事例も紹介した。

組織の内部脅威軽減プログラムの成熟度については、「全て実装し、運用されている」が21%、「一部実装されている」が41%となっていることも分かった。「12カ月以内に実装」または「1年後以降に実装」を目指して計画中の企業もある一方で、「内部脅威プログラムの実装計画はない」との回答は2%に留まった。

「熟考されたフレームワークを利用し、網羅的に対策を」

Splunkでは、内部脅威への対策として、NITTF(米国家諜報・安全センターの国家内部脅威タスクフォース)による内部脅威成熟度フレームワークと、INSA(米国の情報および国家安全保障に関わる非営利団体)が提唱する内部脅威フレームワークを組み合わせたものを活用することで、内部脅威への対応が可能になると提案する。

「内部脅威への対策はなにから手をつけていいかが分からないという声がある。熟考されたフレームワークの仕組みを利用することで、網羅的に内部脅威に必要な対策のアイデアを得ることができる」とする。

ステップ1では、「初期計画」として、範囲や時期、深さなど決めるとともに、ステップ2として、IT部門だけでなく、人事、広報、法務、財務、営業部門など、「利害関係者の特定」を進めるべきだとする。「広報部門を巻き込むことで問題が発生したときに、いかに迅速に、適切な情報を外部に発信するかといったことを決めることができる。また、財務部門によりインサイダー取引に関する情報や対策を盛り込んだりすることができる」とした。

ステップ3では、上級管理部門を巻き込んだチーム編成による「リーダーシップの同意」、ステップ4では、CISOや情報セキュリティリスクチームとの緊密な連携による「リスクマネジメントプロセス」、ステップ5では要件やポリシーなどを立案するプロジェクトを開始する「プロジェクト計画の詳細」、ステップ6では内部脅威ポリシーなどの「ガバナンス構築、ポリシー、手順」の作成を行うことになるという。

ステップ7では、「コミュニケーション、従業員トレーニングとアウェアネスの手法」によって、目に見えるかたちで、内部脅威に関する啓蒙活動を定期的に行うことで、内部脅威リスクを軽減することに取り組むという。「画面への表示やポスター、ニュースレターなどを通じて、社員に定期的に注意喚起をすることが大切である」と述べた。

ステップ8としては、ファイル共有サーバーやクラウドサービスから極端なダウンロードやアップロードをしていたり、USBや外部HDDなどの非認証リムーバブルメディアを利用していたりといった社員や、200ページ以上の過度の印刷をしていたり、非営業時間での就労が多かったりといったような動きを、検出すべきインジゲータとして定義する「具体的な検知指標値を設定」を行うことになる。

「Splunkでは、具体的な検知指標を用いて、内部脅威対策を行っている。この項目は外部に公開しており、多くの企業は、これを活用して対策を行うことができる」とした。

Splunkにおいては、UBA (User Behavior Analytics)およびUEBA(User and Entity Behavior Analytics)によって、人のふるまいを検知するほか、アプリケーションやブロトコルの動作までも検知。機械学習を活用して、対象者の行動に関する統計情報などを加えて、誤検知を減らしているという。

「UBAによって、深夜に200枚以上の印刷を行っている人は簡単に検知できるが、深夜勤務で、印刷することが仕事である人は除外しなくてはならない。対象者の日常とは異なる動きなどを捉えて、アラームをあげることができるようにしている。当初はルールベースで運用し、その後に、機械学習によって検知するというステップを踏むことが望ましい」と、矢崎氏は語った。

ステップ9とステップ10では、情報統合と分析のための基盤を構築する「データとツール、データの統合の全体の流れ」に取り組む必要があり、Splunkが提供するSIEMに関するツールなどを用いて、内部脅威が実行された場合のデータを記録し、データから検知するサーチ、調査、対応するためのワークフローを構築することになる。

ステップ11では、SplunkのEnterprise Securityなどを活用し、「検知されたルールのトリアージをシングルコンソールからシームレスに展開するルール」を適用し、状況を分析。さらに、ステップ12では「マネジメントレポートの発行」、ステップ13では定期報告などによる「フィードバック」を行い、これらのフェーズを通じて、継続的な対策強化につなげるという。

Splunkの矢崎氏は、「定期的なアセスメントを通して、内部脅威プログラムを軌道にのせることが大切である」と指摘。「フレームワークのようなベストプラクティスの流れに沿えば、網羅的な導入のハードルは決して高くはないと考えられる。今後、Splunkでは、内部脅威にもフォーカスし、テクニカルな情報提供や運用対策についても提供していく」と述べた。