ニュース

アスクル、ランサムウェア攻撃の詳細な調査結果を公開~個人情報など72万件以上の流出確認

2025年12月16日 06:30

流出が確認された情報

個人情報の漏えいが確認されたのは以下の通り。(12月12日時点)対象者には個別に通知し、今後も必要に応じて追加対応を実施するとしている。なお、事業所向けサービスには「ASKUL」「ソロエルアリーナ」、個人向けサービスには「LOHACO」が、それぞれ相当する。

- 事業所向けサービスに関する個人情報の一部(約59万件)

- 個人向けサービスに関する個人情報の一部(約13万2000件)

- 取引先(業務委託先、エージェント、商品仕入先等)に関する情報の一部(約1万5000件)

- 役員、社員等に関する情報の一部(グループ会社含む)(約2700件)

なお、クレジットカード情報はLOHACO決済の仕組み上、同社で保有しておらず、流出は確認されていないという。

ランサムウェア攻撃の発生・対応の経緯

今回のランサムウェア攻撃の発生と対応の経緯を、同社は次のように説明している。

| 日付 | 主な事象・対応状況 |

| 10月19日 | 午前、ランサムウェアによる攻撃を検知 ランサムウェア感染の疑いのあるシステムの切り離しとネットワーク遮断を実施 セキュリティ監視運用の強化 全パスワードの変更に着手 14時、本社内に対策本部と同本部配下に事業継続部会・IT 復旧部会を設置 16時半、「ASKUL」「ソロエルアリーナ」「LOHACO」受注/出荷業務停止 |

| 10月20日 | 外部専門機関へ支援要請。ログ解析、影響の詳細調査開始 意図しないデータ変更のチェック 意図しないプログラムリリース有無の点検実施 プログラムのタイムスタンプ異常の点検実施 |

| 10月22日 | 外部クラウドサービスへの不正アクセス発生 |

| 10月23日 | 主要な外部クラウドサービスに関連するパスワードを変更完了(以降、発表時点まで新たな侵入は確認されていない) |

| 10月24日 | 認証情報のリセット ・主要なアカウントパスワード変更の実施 管理アカウントの MFA(多要素認証)適用 ランサムウェア検体抽出、EDR(エンドポイント監視)シグネチャ更新 |

| 10月29日 | 出荷トライアル第1弾(FAX注文・出荷2拠点/ケース品37アイテム出荷)開始 |

| 10月31日 | 攻撃者により公開された情報(外部への流出)の確認を完了(第5報相当の内容) |

| 11月4日 | 情報流出専用お問い合わせ窓口を開設 |

| 11月7日~10日 | 出荷トライアル第1弾拡大(出荷5拠点→7拠点、ケース品37→230アイテム) |

| 11月11日 | 攻撃者により公開された情報の確認を完了(第7報相当の内容) |

| 11月12日~12月3日 | 出荷トライアル第2弾開始、拡大 ソロエルアリーナウェブサイト受注再開、ASKUL ウェブサイト受注再開 メディカル単品500アイテム、ケース品596アイテム、サプライヤー直送1450万アイテム |

| 12月2日~9日 | 12月2日 夜に攻撃者により公開された情報を認識、調査開始 12月9日 攻撃者により公開された情報の確認を完了 |

ランサムウェア攻撃の被害範囲と影響

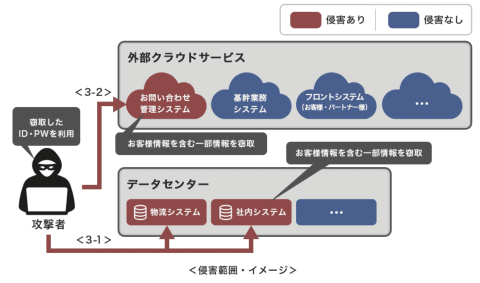

被害範囲と影響について外部専門機関によるフォレンジック調査の結果確認された事実として、次の2点を公開している。なお、一部のログが失われたことから、攻撃者が閲覧した可能性がある情報を完全に特定することは困難だという。

物流・社内システムへの侵害

物流システム・社内システムおよび一部データ(バックアップデータを含む)が暗号化され使用不能になるとともに、窃取・公開された。これにより、物流センターの出荷業務が全面停止する重大な影響が及んだ。

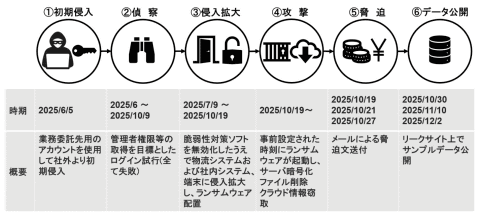

ランサムウェアの攻撃手法

攻撃手法の詳細な分析結果も公開された。攻撃者の侵入経路は、例外的にMFAを適用していなかった業務委託先に付与されていた管理者アカウントのIDとパスワードが漏洩・不正利用され、ネットワーク内に侵入されたと推定されている。

その後、攻撃者はEDRなどの脆弱性対策ソフトを無効化した上でネットワーク全体へのアクセス能力を取得したとみられる。なお、侵害が発生したデータセンターのサーバーにはEDRが未導入であり、検知が困難なものを含む複数種のランサムウェアが使用されていたことから、発見が遅れたとしている。

攻撃者は必要な権限の奪取後、ランサムウェアを複数サーバーに展開し、ファイル削除・暗号化を一斉に行った。しかし、ランサムウェア攻撃を想定したバックアップ環境が構築されていなかったため、一部システムの復旧に時間を要することになったという。

その後、同社は異常の検知後、感染が疑われるネットワークやデータセンター・物流センター間の通信を切断。感染端末の隔離及びランサムウェア検体の抽出とEDRシグネチャの更新を実施した。また、全管理者アカウントを含む主要アカウントのパスワードをリセットし、主要なシステムにMFAを適用した。

システムの復旧と安全性の確保について

システムの復旧と安全性確保のため、同社はまず侵害の可能性のある機器の廃棄やOS再インストールなどを行い、汚染の可能性のない新規環境をゼロから構築した。これにより、脅威が残存している兆候は確認されていないとしている。

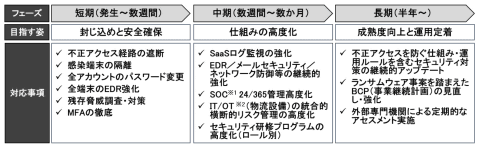

セキュリティ強化のための取り組みも公開している。はじめに、短期フェーズとして、不正アクセス経路の遮断、EDR強化や残存脅威調査・対策、MFAの徹底をする。次の中期フェーズでは、24時間365日の監視体制への高度化、権限管理の見直し、従業員教育の強化を行う。最後の長期フェーズは、NISTフレームワーク(国際的なセキュリティ基準)に基づく継続的な対策の更新、ランサムウェアを踏まえたBCP(事業継続計画)の見直し・強化。

攻撃者への対応方針としては、犯罪行為の助長防止の観点から、攻撃者とは接触せず、身代金の支払いや交渉は行っていない。また、警察や個人情報保護委員会へ早期に報告済みのほか、インシデント共有コミュニティ(JPCERT/CC)やサプライチェーン全体への情報共有を通じて、社会全体のサイバー攻撃による被害抑止に貢献する活動を継続するとしている。