ニュース

「NICTER観測レポート2025」公開。ダークネットの観測パケット数は過去最多、“Miraiの特徴を持たない”IoTマルウェアが増加

2026年2月13日 06:30

国立研究開発法人情報通信研究機構(NICT)サイバーセキュリティネクサス(CYNEX)は2月5日、「NICTER観測レポート2025」を公開した。ダークネットの観測パケット数が過去最大となっている。また、IoTマルウェアに関して、主流である「Mirai」の“特徴を持たない”ものが増えていることを紹介している。

同レポートは、NICTER(Network Incident analysis Center for Tactical Emergency Response)プロジェクトのダークネット(インターネット上で到達可能、かつ未使用のIPアドレス空間のこと。ダークネットに到着するパケットの多くは、サイバー攻撃に起因すると考えられる)観測結果をまとめ、年に1回公開されるもの。

観測されたサイバー攻撃関連通信が過去最多に

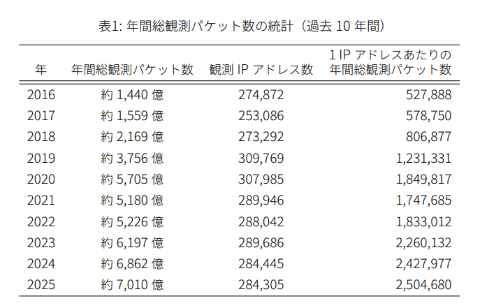

NICTERのダークネット観測網において2025年に観測されたサイバー攻撃関連通信は、合計約7010億パケットと過去最多となった。IPアドレス1つ当たりでは、約250万パケットが1年間に届いた計算になる。

観測パケットの総数は観測するIPアドレスの数の増加に伴って増えるが、1つのIPアドレスあたりのパケット数も、2024年(約242万パケット)から微増し、やはり過去最多となっている。増加の要因としては、2018年頃から継続して観測されている海外組織による調査目的のスキャンパケットが2025 年においても多く観測されたことなどが挙げられている。

Miraiの特徴を持たないIoTマルウェアが増加

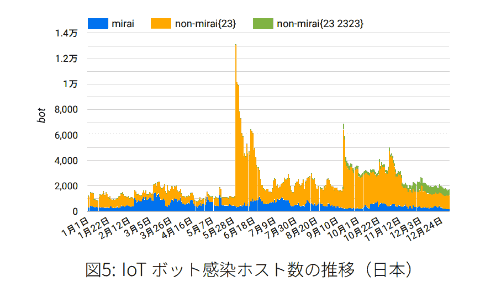

IoTマルウェアに関するレポートでは、主流のIoTマルウェア(IoTボット)として知られる「Mirai」の特徴を持たないIoTマルウェア(Miraiがスキャン時に生成する固有のTCP SYNパケットを持たないIoTマルウェア。以降「非Mirai」とする)について、Miraiと区別した感染ホスト数などを紹介している。Miraiの特徴を持たないIoTマルウェアについての言及は過去のレポートでも行われているが、感染ホスト数などの集計データが示されたのは今回が初となる。

国内の感染ホスト数推移を見ると、Miraiよりも非Miraiの感染ホスト数の方が明らかに大きい。この推移について、5月末から6月上旬にかけての急増はIP アドレス変動の影響により見かけ上多くのホストが観測された可能性が高いと考えられるなどと分析。また、具体的な感染ホスト(対象)として、ITX社製DVR(監視カメラソリューションで使われるDigital Video Recorder)が挙げられている。

非MiraiのIoTマルウェアの事例のひとつとして「MountBot」が紹介されている。これは、AiCloud機能が有効化された ASUS製ルーターを狙う攻撃で、2025年4月にNICTERなどが注意喚起を行っている。当該製品を利用しているユーザーは、ファームウェアの更新を確認してほしい。

DRDoS攻撃では、ブラジル・香港宛に大規模事例

レポートではこのほか、DRDoS(Distributed Reflection Denial of Service attack)攻撃についても紹介している。これは、大量のパケットをサーバーなどの攻撃対象に送ることで対象のサービスダウンを狙うDDoS(Distributed Denial of Service attack)攻撃の一種で、DNS(Domain Name System)やNTP(Network Time Protocol)といったインターネット上でよく使われる仕組みを悪用し、多数のホスト対して、返信先として攻撃対象を指定した問い合わせを行うことで、攻撃対象に返信を集中させる攻撃。

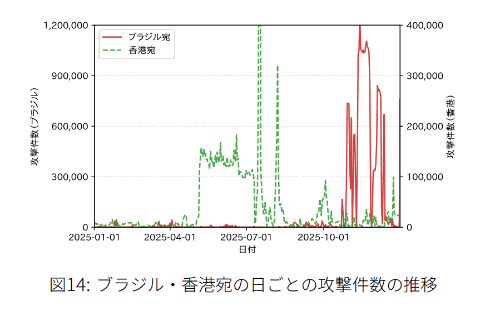

横浜国立大学吉岡研究室と共同で開発しているDRDoS攻撃観測用ハニーポット「AmpPot」で観測されたDRDOS攻撃は8285万件で、このうち日本宛は90万件。大規模な攻撃事例として、ブラジルおよび香港宛の絨毯爆撃攻撃事例が紹介されている。

ブラジル宛には、2025年10月後半から12月にかけて攻撃が集中。香港宛には、5月前半から7月前半にかけて攻撃が増加し、さらに、7月17日には香港の3つのAS(Autonomous System)に対して、8月前半には2つのASに対して、集中的な攻撃が観測された。