|

記事検索 |

最新ニュース |

|

|

||||||||||||||

|

DNS発明者のモカペトリス氏、DNSセキュリティの強化訴える |

||||||||||||||

|

|

||||||||||||||

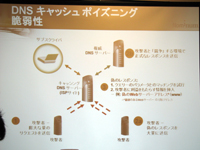

問題となっている脆弱性は、セキュリティリサーチャーのダン・カミンスキー氏によって発見されたもの。キャッシングDNSサーバーに対して、攻撃者が大量のクエリを送信すると同時に、偽のレスポンスを大量に送信。偽のレスポンスによってキャッシングDNSサーバーに対して、偽のWebサーバーアドレスなどの情報を挿入するものだ。 ウィルボーン氏によれば、今年初めにカミンスキー氏から電話があり、DNSの新たな脆弱性が見つかったと告げられたという。その後、3月末にNominumをはじめとするDNSベンダー各社の専門家が集まり、脆弱性の分析や対策の方向性が協議された。その結果、この脆弱性の与える影響が重大であるとともに、対策の1つとして業界標準規格である「UDP SPR(UDP Source Port Randomization)」が考えられるとの結論を得たという。 これを受けて、7月上旬にCERTからこの脆弱性の存在が公表されるとともに、ベンダー各社からもパッチが提供されることとなったが、対応が十分に行き渡らないうちに、あるセキュリティアナリストから7月下旬に脆弱性の詳細が公開されてしまう。さらに8月に入り、カミンスキー氏自身がセキュリティカンファレンス「Black Hat」で詳細情報を講演。直後、ロシアのセキュリティリサーチャーによるギガビットネットワークを通じた攻撃実験によって、BINDのパッチが10時間で突破されたという。 モカペトリス氏は「この攻撃者はついていなかった」と表現し、確率的にはこの攻撃はもっと早い段階で成功すると指摘。「UDP SPRでは十分に防御できない」と述べた。 DNSのセキュリティを高めるための方法としては、長期的にはDNSSECも考えられるが、モカペトリス氏は「DNSSECは重要だと思うが、インターフェイスが問題」と指摘する。つまり、セキュリティの専門家だけでなく、一般のユーザーにとっても理解できるような、SSLを表すブラウザの鍵アイコンのような仕組みをどのように実装すべきか考えなければならないという。 一方、ウィルボーン氏は、「今回の脆弱性によって、DNSSECに対する新たな関心が生まれた」と指摘。ただし、技術的・政治的な課題がまだ残っているため、普及するには5年くらいはかかるだろうと予測した。 なお、ウィルボーン氏によれば、UDP SPRに対応した最新バージョンのDNSサーバーソフトであれば、キャッシュポイズニングに対するセキュリティは向上しているという。しかし、1年前のオープンソースによるDNSソフトは脆弱だと指摘。「まだBIND 8を使っているところもあるが、DNSはインターネットを担っているということをきちんと認識すべき」として、これを機にアップデートするよう訴えた。 関連情報 ■URL Nominum(英文) http://www.nominum.com/ ■関連記事 ・ 複数のDNSサーバー製品に脆弱性、JPCERT/CCが注意喚起(2008/07/09) ・ DNSサーバーの脆弱性情報が公開される、早急に修正パッチの適用を(2008/07/23)

( 永沢 茂 )

- ページの先頭へ-

|