海の向こうの“セキュリティ”

欧州の通信事業者で2024年に発生したセキュリティインシデント、最も多い原因は?

2025年9月9日 06:00

欧州ネットワーク情報セキュリティ機関(The European Union Agency for Cybersecurity、以降ENISA)は、欧州の通信事業者で2024年に発生したセキュリティインシデントについてまとめた年次報告書「Telecom Security Incidents 2024」を公開しました。これは、26のEU加盟国および2つの欧州自由貿易連合(European Free Trade Association、以降EFTA)加盟国、各国の当局からENISAに提出された188件のインシデント報告に基づいています。なお、データは匿名化されており、具体的な国名は全て伏せられています。また、報告期間は2024年1月1日から2025年2月24日までとなっています。

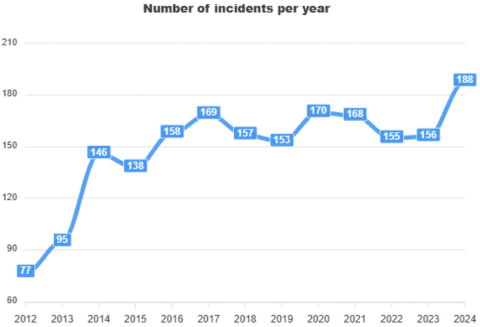

まず、ENISAに提出されたインシデント報告の件数は以下の図のよう推移しています。26のEU加盟国と1つのEFTA加盟国から156件の報告があった2023年に対し、2024年は過去最多となる188件で20.5%の増加となっています(※以下、本記事で引用している図の番号は、元の報告書の図の番号に従っています)。

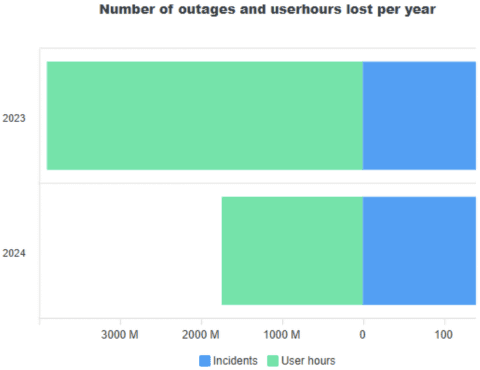

このようにインシデント報告件数は2023年から増えているものの、ユーザー時間損失(userhours lost=ユーザー数×サービス停止時間)で比較すると、以下の図が示すように、2023年に比べて2024年は50%以上減少しています。具体的には、2023年には39億600万ユーザー時間が失われたのに対し、2024年に失われたのは17億4300万ユーザー時間となっています。

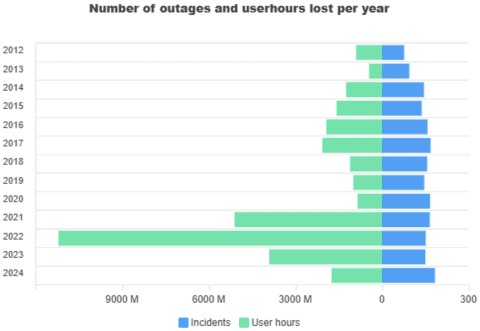

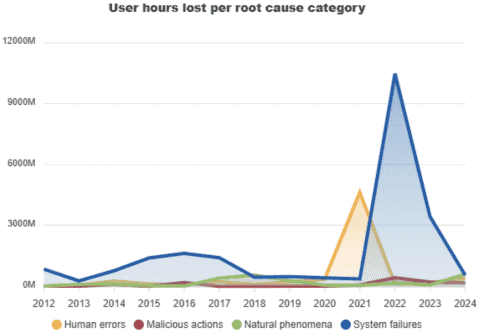

なお、以下の図が示すように、これまでで最もユーザー時間損失が大きかったのは2022年であり、2024年は10年ほど前のレベルに戻っていることが分かります。報告書では、この結果に対する仮説として、停電管理の改善、インフラの強化、システムの耐障害性の向上の可能性を示唆しているのではないかと説明されています。

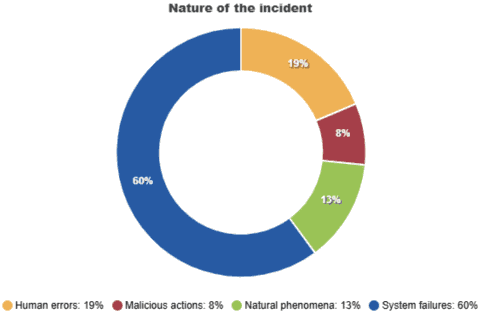

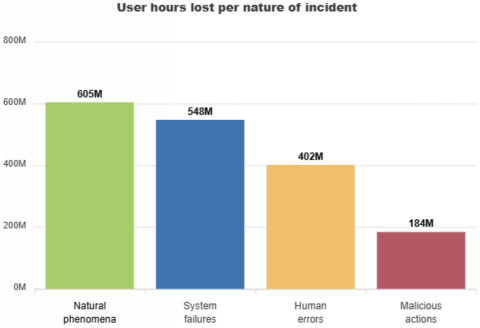

次にインシデントの原因についてまとめたのが以下の図です。システム障害が60%にあたる113件で最も多く、ユーザー時間損失は5億4800万で2024年全体の約3分の1を占めています。ただし、ユーザー時間損失は2023年の34億3900万と比べると6分の1以下となっています。

ヒューマンエラーについては、2023年の21%から2024年の19%とわずかに減少しましたが、ユーザー時間損失は2023年の1億8100万から2024年の4億200万と2倍以上増加しています。

自然現象については、25件で13%を占め、そのユーザー時間損失は2023年の7200万からほぼ9倍の6億500万に急増しています。なお、自然現象として最も被害が大きいものとして洪水や強風が挙げられています。

悪意のある行為については、15件で8%を占め、ユーザー時間損失は1億8400万となっています。いずれも、2023年の16件で10%、2億1400万のユーザー時間損失より低い値となっています。

なお、以下の図が示すようにシステム障害(青)は長年にわたってインシデントの原因として上位であり続けています。一方、悪意のある行為(赤)は時間経過に対して比較的安定しており、影響は最小限にとどまっていることから、重大な混乱の主原因(primary causes of major disruptions)ではないことを示しています。

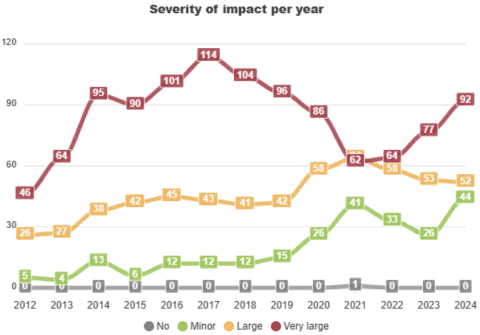

他にも、非常に大きな影響のあったインシデントは19.5%増加し、2023年の77件から92件に増加しています。

上記以外で「EXECUTIVE SUMMARY」に挙げられているのは以下の点。

- インシデントの分布(the distribution of incidents)

- サービス停止 178件

- サービスへのその他の影響 4件

- 他システムへの影響 1件

- 脅威または脆弱性 1件

- 冗長性への影響 2件

- ニアミス 1件 - 影響を受けたサービス

- 最も影響を受けた分野はモバイル通信とモバイルインターネットで、それぞれ100件と86件のインシデントが発生し、2023年と同様に57%と49%の割合を占めた。この傾向は過去8年間変わらない。

- 固定インターネットのインシデントは2023年の16%から26%に増加。 - 技術的原因

- 2024年には、41件のインシデントがケーブル切断(23%)によるものとされ、次に多い2つの技術的原因である不完全なソフトウェアの変更/更新(14%)やソフトウェアのバグ(13%)を10ポイントほど上回っている。しかし、不完全なソフトウェアの変更/更新によるインシデントが引き起こした損失は5億1500万ユーザー時間だったのに対し、ケーブル切断は3億3100万ユーザー時間である。 - 2024年には65件のインシデントが第三者による障害としてフラグ付けされ、これは52件が報告された2023年と比較して25%の増加である。

- 国境を越えたインシデントは報告されなかった。

表紙や目次などを除けば正味30ページほどとコンパクトにまとまっており、図も多用しているため比較的分かりやすい内容になっています。しかし、小数点以下の数値の扱いに一貫性がなく、同じデータであるにもかかわらず、文書内で数字が合っていないなど、報告書としては少々雑な作りになっているのは気になります。そのあたりは注意して読む必要があるでしょう。

今回の報告書で注目すべきなのは、悪意のある行為が原因となるセキュリティインシデントが1割にも満たない点です。もしかすると、セキュリティインシデントの原因は基本的に何らかの悪意のある行為者によるサイバー攻撃であると思っている方は少なくないかもしれませんが、それは正しいとは言えません。確かに業種または企業によっては、システム障害やヒューマンエラー、自然現象(災害など)が原因のインシデントをセキュリティインシデントとは見なさない場合もあるかもしれません。しかし、少なくとも通信事業者のように正常なサービスの提供停止(情報セキュリティのCIAのうちの「A:可用性」の侵害)を極めて深刻なセキュリティインシデントと見なさなければならない企業や組織においては、どのような原因であれ、停止に至った出来事は間違いなく全てセキュリティインシデントなのです。ちなみに、現在では悪意のある行為者によるサイバー攻撃が原因のセキュリティインシデントを「サイバーセキュリティインシデント」または「サイバーインシデント」と表現して区別することもあるようです。

このような前提を踏まえたうえで、この報告書を読む際に念頭に置いておかなければならないのは、今回対象とした188件のセキュリティインシデントは、各国の当局に報告され、その後、ENISAに提出されたもののみであり、EUおよびEFTA加盟国の通信事業者で発生した全てのセキュリティインシデントとは限らないという点です。実際、EU加盟国の電子通信事業者が自国の当局へ報告する義務があるのは、電子通信サービスの継続性に重大(significant)な影響を与えたセキュリティインシデントのみとなっています。なお、EUの規定では「重大な影響」は可用性の侵害に限定されていません。

EUにおける電子通信事業者の報告義務については、欧州電子通信コード(European Electronic Communications Code、以降EECC)の第40条で定められていますので、詳細についてはそちらを参照してください。ただし、このEECCの第40条は第41条とともにNIS2指令によって廃止され、今後は公衆電子通信ネットワーク事業者や公衆利用可能な電子通信サービス事業者に限定されない、複数の分野に渡った、完全性と可用性の侵害に関する報告が統合されることになっています。今回紹介した報告書はEECCの第40条と第41条がまだ有効である2024年を対象としています。

最後に、EUにおける報告義務とは関係なく、一般的な話として、企業や組織によってセキュリティインシデントと「見なす」範囲は異なります。例えば、事象としては起きたものの実害が発生する前に食い止められたものや、被害がほとんど無視できる程度の軽微なものは、厳密にはセキュリティインシデントでも、実際の対応としては単なる「出来事」として処理されることは十分にありえます。もちろん、これはセキュリティインシデントに関する統計データを読む際には常に意識すべき点であり、今さら強調するまでもない当たり前のことではあります。ちなみに、これもまた一般的な話として、「セキュリティインシデント」とは区別して「セキュリティイベント」という言葉が使われることもあり、その区別を(必要以上に)重視している企業や組織もあるようです。

- ENISA(2025年7月15日)

Telecom Security Incidents 2024 - https://www.enisa.europa.eu/publications/telecom-security-incidents-2024

- Telecom Security Incidents 2024

- https://www.enisa.europa.eu/sites/default/files/2025-07/ENISA_Telecom_Security_Incidents_2024_en_1.pdf

- まるちゃんの情報セキュリティ気まぐれ日記(2025年8月6日)

ENISA テレコム・セキュリティ・インシデント 2024 - http://maruyama-mitsuhiko.cocolog-nifty.com/security/2025/08/post-e1e413.html

- 総務省(2021年5月14日)

欧州における通信事故報告制度の最新動向(※EECCによる通信事故報告制度についての概説) - https://www.soumu.go.jp/main_content/000752817.pdf