|

記事検索 |

最新ニュース |

|

|

||||||||||||

|

キャッシュポイズニングの脆弱性あるDNSサーバー、まだ多数存在 |

||||||||||||

|

|

||||||||||||

|

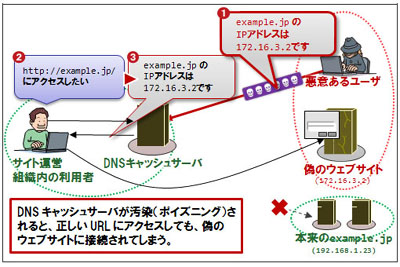

情報処理推進機構(IPA)は18日、DNSキャッシュポイズニングの脆弱性の届出が激増しているとして、Webサイト運営者に対して早急に対応をとるよう注意を呼びかけた。 DNSキャッシュポイズニングの脆弱性については、7月にその存在が広く公表され、DNSを実装する製品のベンダー各社からパッチが提供された。しかし、すでに攻撃コードも公開されているため、まだ対応をとっていないDNSサーバーに対応が急がれる状況にある。

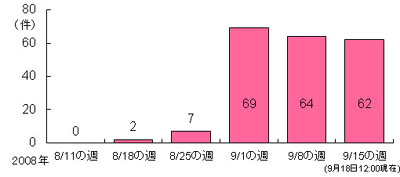

DNSキャッシュポイズニングの脆弱性に関して「実際に運用されているWebサイトのDNSサーバーに対策が実施されていないのではないか?」という内容の届出がIPAにあった件数は、8月18日の週には2件だったのが、翌25日の週には7件に増加。さらに9月に入ると、9月1日からの第1週で69件と急増し、第2週が64件。第3週は15日から18日正午までの3日あまりで、すでに62件に上っている。 Webサイトにおける通常の脆弱性についてIPAに寄せられる届出は、週に平均10~20件程度だとしており、DNSキャッシュポイズニングの届出件数は突出しているという。約1カ月で200件あまり寄せられたことになり、これは、通常のWebサイトの脆弱性の届出件数の四半期分に相当する。7月以降この脆弱性が注目されていることで、セキュリティ研究者らの関心が高まり、その結果、脆弱性が残っているDNSサーバーが発見されることが増加したものと見られる。 なお、DNSキャッシュポイズニングの脆弱性があると指摘されたWebサイトの運営者は、政府機関や地方自治体、民間企業など広範囲にわたり、「社会的影響の大きいWebサイトのDNSサーバーについても多数の届出がある」という。

IPAでは、DNSキャッシュポイズニングの脆弱性の有無を確認する方法も紹介している。1)DNS問い合わせに使用するポート番号がランダム化されていない、2)DNS問い合わせに使用するIDがランダム化されていない、3)外部からの再帰的なDNS問い合わせに対して回答してしまう――という3項目のうちいずれかに該当する場合は、使用しているDNSサーバーにパッチが適用されていないか、設定に問題があると説明。これらの項目を確認するためのツールも紹介している。 関連情報 ■URL ニュースリリース http://www.ipa.go.jp/security/vuln/documents/2008/200809_DNS.html ■関連記事 ・ 複数のDNSサーバー製品に脆弱性、JPCERT/CCが注意喚起(2008/07/09) ・ DNS発明者のモカペトリス氏、DNSセキュリティの強化訴える(2008/08/29)

( 永沢 茂 )

- ページの先頭へ-

|