トピック

ネットの重要インフラが狙われる時代、家庭のWi-Fiルーターも「入口」からしっかり守ろう!

- 提供:

- 総務省

2026年2月2日 11:00

2025年は、「能動的サイバー防御」に関連する法律の成立により、サイバー安全保障への機運が高まった。一方で、ランサムウェアによって特定企業を狙い撃ちした深刻なサイバー被害が大きな話題となった年でもあった。

日本ネットワーク・セキュリティ協会(JNSA)が発表した「2025セキュリティ十大ニュース」で、アサヒグループホールディングスやアスクルの大規模障害が取り上げられ、セキュリティ被害が組織に与える被害の大きさと社会に与える影響の深刻さが浮き彫りになった。

しかし、これらの例を「狙われるのは大企業だけ」と、どこか他人事として受け止めていないだろうか? いずれの事例も侵入の初期段階でネットワークの入口となる機器の脆弱性や設定ミスが狙われており、これは家庭にあるWi-Fiルーターにも共通するリスクとなっている。身近な家庭のWi-Fiルーターに迫る危機と、それを防ぐ方法を分かりやすく解説する。

セキュリティ対策の第一歩は家庭のWi-Fiルーターでも同じ

アサヒグループホールディングスおよびアスクルにおける大規模障害は、サイバーセキュリティ対策に関する多くの教訓を示す事例となったが、とりわけ注目すべきなのは基本的な対策がいかに重要かという点だ。

- 侵入の初期段階では、外部に露出しているネットワーク機器が標的とされやすいこと

- ネットワーク機器の脆弱性や認証情報(ID・パスワード)の不適切管理が攻撃者によって悪用される可能性があること

こうした基本的な対策の漏れが大規模な障害につながる結果となった。しかし、ここで注意しなければならないのが、こうした「基本的な対策の漏れ」が問題になるのは、大企業に限った話ではないことだ。一般家庭であっても、同様に基本的な対策を怠れば、結果として大規模な障害や社会的被害につながる可能性がある。

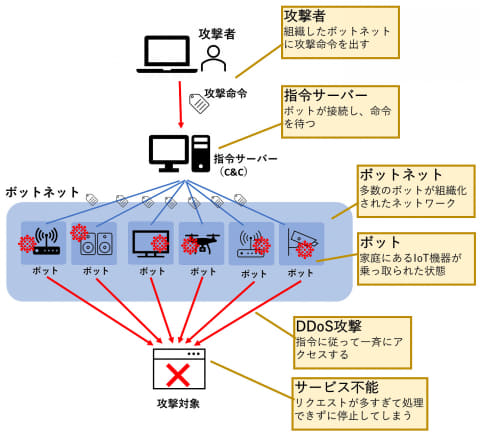

具体的には、2024年に流行したDDoS攻撃(ディードス攻撃)の事例が挙げられる。DDoS攻撃とは、「特定のウェブサイトやサービスに、大量のアクセスを意図的に送りつけてシステムを停止させる攻撃」だ。サービスを提供するためのサーバーや機器に想定を大きく超える負荷がかかり、最悪の場合、機能が停止してしまう。

2024年から2025年初頭にかけて航空会社や金融機関が相次いで被害を受けたことを覚えている人も少なくないだろう。

大規模なDDoS攻撃の黒幕は、自ら直接手を下すことはほとんどない。彼らは、あらかじめ自分の意のままに操れる「ボット」を大量に用意し、それらに一斉に命令を下すことで攻撃を実行する。この「ボット」の正体こそが、マルウェアに感染させられ、乗っ取られてしまった普通の家庭用Wi-FiルーターやネットワークカメラなどのIoT機器だ。

攻撃者は、大量のボット(乗っ取ったIoT機器)を組織化した「ボットネット」として構成し、このボットネットをDDoS攻撃の「実行部隊」として、ターゲットに一斉にアクセスを発生させる。何千、何万ものボットから、大量の通信を受けたターゲットは、通信を処理しきれず、システム停止に追い込まれることになる。

つまり、自分にそのつもりがなくても、いつの間にか家庭の機器がサイバー攻撃の加害者になってしまう恐ろしさが、身近に存在していることになる。

あなたのルーターが攻撃者になるまで:ボット化のプロセス

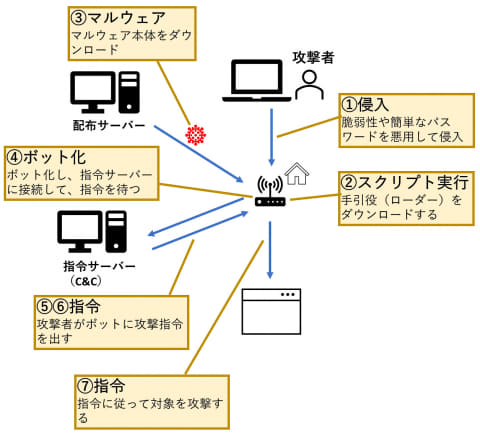

それでは、どのように家庭にあるWi-Fiルーター(IoT機器)が乗っ取られ、ボット化するのかを見てみよう。

- 侵入

まず攻撃者は、機器を動かすプログラムの弱点(脆弱性)や、初期設定のまま放置された簡単なパスワード(例:「admin」「password」など)を悪用して機器の内部に忍び込む。これは、いわば「家の鍵が開けっ放しになっている状態」と同じだ - 手引役のダウンロード

侵入に成功すると、次に本格的なマルウェアを呼び込むための「手引役」となる小さなプログラム(ローダー)をダウンロードする - マルウェア本体のダウンロード

手引役のプログラムが、攻撃者が外部に用意した配布サーバーからマルウェア本体をダウンロードする - 「ボット」化と潜伏

ダウンロードされたマルウェアが実行されると、機器は完全に攻撃者の支配下に置かれた「ボット」となる。このとき、マルウェアは機器のメモリ上で活動することが多く、機器内に証拠となるファイルが残りにくいため、発見が非常に困難になる - 指令待ち

ボット化した機器は、攻撃者の指令サーバー(C&Cサーバー)に接続し、命令を待ち受ける - 攻撃指令

攻撃者は指令サーバーを通じてボットネット全体に攻撃命令を送る - 一斉攻撃開始

攻撃の指令が下ると、他のボットと共にターゲットに対して大量の通信を発生させ、DDoS攻撃を開始する

▼参考:トレンドマイクロによる2024年末からのDDoS攻撃に関するレポート

2024年末からのDDoS攻撃被害と関連性が疑われるIoTボットネットの大規模な活動を観測

家庭のWi-Fiルーターの「入口」を守る5つの対策

家庭の機器がボット化するのを防ぐ方法は、冒頭で触れた組織の大規模障害を防ぐための基本的な対策と大きな違いはない。乗っ取りプロセスの最初のステップである「侵入」を阻止することが大切だ。

具体的には次の5つの対策を実践し、Wi-Fiルーターのセキュリティを強化することが重要となる。

① 管理画面のパスワードを長くする

簡単で短い文字列のパスワードは、攻撃の第一歩となる侵入を許す最大の弱点となる。パスワードは長いほど解読が難しくなるため、機器側で設定できる最大の長さで、かつ推測されにくい文字列を設定してこう。

なお、「複雑なパスワード」の設定が呼び掛けられるようになって久しいが、2025年10月にNIST(米国国立標準技術研究所)がパスワード作成に関するガイドラインを更新した際に話題になったのが、「複雑であるよりも長いことが重要」との指摘だ。数字や記号を含めて複雑に、というとき、例えば「password」が「passw0rd!」になるだけでは、攻撃者にとっては想定のパターン内である可能性が高い。しかし、文字数が多ければ、攻撃者の想定を外れる可能性が高い。Wi-Fiルーターに設定可能な範囲で、できるだけ長い文字列を設定しておくようにしたい

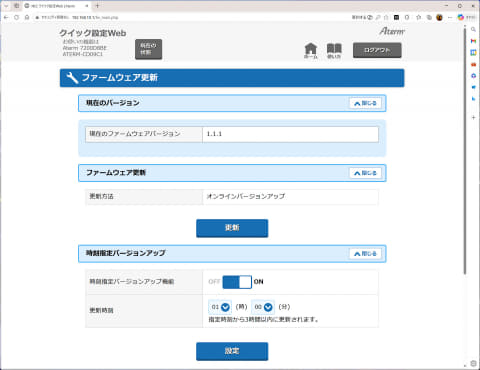

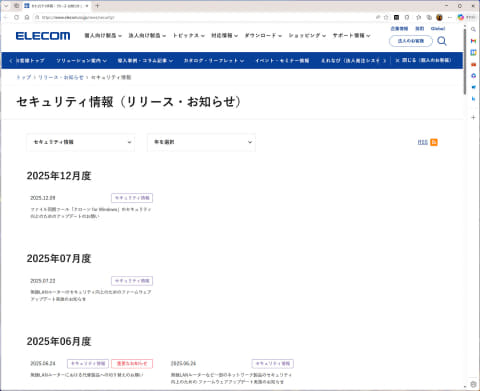

② ファームウェアを常に最新版にする

ファームウェアは、ルーターなどの機器を動かすための基本ソフトウェアとなる。メーカーが提供する更新(アップデート)には、発見されたセキュリティ上の弱点を修正する重要なプログラムが含まれているため、常に最新の状態を保つことが重要となる。

③ サポート期限を確認する

メーカーのサポートが終了した古い機器は、新たな弱点が発見されても修正プログラムが提供されない、非常に危険な状態となる。メーカーの公式サイトでサポート期間を確認し、期限が切れている場合は買い替えを検討しよう。

④ 使わない機能を無効にする

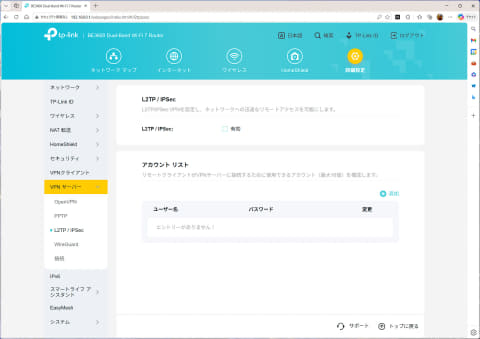

外部から家庭のネットワークに接続するためのVPNサーバー機能や、特定の通信を許可するポートフォワード設定など、利用していない機能は無効にしよう。VPNが被害の入口となりやすいことは、組織の大規模障害の事例でも明らかとなる。不要な入口を塞ぐことで、侵入されるリスクを減らそう。

身近な対策が、社会全体の安全につながる

本稿では、組織の大規模障害を防ぐための基本的な対策が、家庭用のWi-Fiルーターにも共通して重要であることを示した。その上で、DDoS攻撃が身近なIoT機器を踏み台として行われている実態と、具体的な対策方法について解説した。

家庭のWi-Fiルーターを守ることは、自分自身の情報を守るだけでなく、社会インフラを狙った大規模な攻撃に意図せず加担してしまうことを防ぐ、重要な社会貢献にもつながる。

ただし、本稿で解説した対策は、すぐに実践できる基本的な第一歩に過ぎない。Wi-Fiのセキュリティについてさらに深く学び、自分の身を守るだけでなく、社会インフラへの攻撃に加担しないための知識を身につけたい方は、総務省が提供する以下の無料オンライン講座の受講をお勧めする。

総務省ではWi-Fiの安全な利用・提供方法を学べるオンライン講座「今すぐ学ぼう Wi-Fiセキュリティ対策」を開催している。講座では、公衆Wi-Fiを利用する人、自宅でWi-Fiを利用する人、公衆Wi-Fiを提供する人を対象に、それぞれの立場において、気を付けるべきセキュリティ対策のポイントを紹介する。

オンライン講座の申し込みは、こちらから