読めば身に付くネットリテラシー

生成AIがサイバー攻撃を加速させる。証券口座乗っ取り問題から考える、いま必要なセキュリティ対策とは

サイバーセキュリティ連盟主催のセミナーより

2025年7月25日 06:00

最近、ネット証券を狙った不正アクセスが深刻な問題となっています。その状況を受け、一般社団法人サイバーセキュリティ連盟の主催により「証券口座乗っ取りの実態と対策」というテーマの、企業の経営者やセキュリティ担当者、情シス担当者など向けのセミナーが開催されました。昨今のサイバー攻撃の脅威やセキュリティ対策技術についてさまざまな知見が共有されましたので、今回はその内容をレポートします。

ネット証券を脅かす不正アクセスの全体像と実効的な対策

「ウェブアプリケーションや認証基盤そのものの脆弱性を突く攻撃もありますが、現在、ネット証券において最も警戒すべきは、利用者のIDやパスワードといった認証情報を盗み出して悪用する、認証情報窃取型です」と指摘するのは、かっこ株式会社専務取締役の関根健太郎氏。同氏は、その攻撃手法について詳しく解説してくれました。

まずは「フィッシング」が挙げられます。生成AIの悪用により、メールやSMSの文面が極めて巧妙になり、利用者が偽物と見抜くことが困難になっています。

2つ目が、情報を盗むことに特化したマルウェア「インフォスティーラー」です。偽の広告などを経由してPCやスマートフォンに感染すると、キーボードの入力情報や画面表示を盗み取り、認証情報や個人情報を外部に送信します。短時間で活動を終えるため、感染していたことに気付かれにくいのが特徴です。

3つ目が「パスワードリスト攻撃」です。他のサービスから流出したIDとパスワードのリストを使い、複数のネット証券でログインを試みる手口です。多くのサービスで同じパスワードを使い回している利用者が狙われます。

4つ目が「中間者攻撃」です。正規サイトにアクセスしていると利用者に思い込ませ、攻撃者が用意した偽サイトに誘導します。利用者が入力したIDやパスワードは、攻撃者によって正規サイトへバケツリレーのように転送され、認証が通ってしまいます。この手口は、ワンタイムパスワードなどを用いた多要素認証(MFA)をも突破する可能性があり、非常に高度で危険な攻撃です。

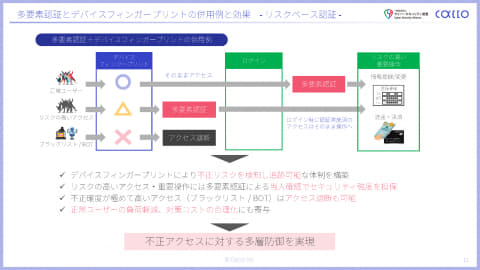

こうした巧妙な攻撃に対し、どのような対策をとればいいのでしょうか。関根氏は「キモとなるのは、高度な多要素認証の必須化」と述べました。多要素認証とは、知識情報(パスワードなど)、所持情報(スマートフォンなど)、生体情報(指紋など)のうち、2つ以上の要素を組み合わせて本人確認を行う仕組みです。

しかし、SMSで送られるワンタイムパスワードのような従来型の多要素認証は、上述の中間者攻撃によって突破されるリスクがありました。これに対して「高度な多要素認証」と呼ばれる、FIDO認証(パスキー)に代表される公開鍵暗号方式を用いた技術が注目されています。この方式では、利用者の端末内で生成された秘密鍵で署名を行い、サーバー側が公開鍵で署名を検証するため、認証情報を盗むだけでは不正ログインが成立せず、中間者攻撃に対して極めて高い耐性を持ちます。

さらに、関根氏は、高度な多要素認証を補完する技術として「デバイスフィンガープリント」の有効性に触れました。OSのバージョンやブラウザー、操作情報など、アクセス元の端末情報を収集・分析し、端末を識別する技術です。「いつもと違う端末からのアクセス」や「過去に不正利用された端末からのアクセス」といったリスクの高い接続を検知し、追跡できるようになります。

多要素認証が「当人であること」を確認する決定的な手段であるのに対し、デバイスフィンガープリントは「不正なアクセスではないか」というリスクを確率的に検知し、追跡することに長けています。

「多要素認証とそれを補完するかたちでデバイスフィンガープリントを併用したリスクベース認証を構築することで、実効的な多層防御が可能になります。」(関根氏)

生成AIが変えるサイバー攻撃の常識 ~ネット証券が今、備えるべき脅威とは~

株式会社Finatextホールディングスの取締役CTO兼CISOである田島悟史氏は、「顧客の資産を守るために、金融機関が備えるべき新たな攻撃の手口」と題するセッションにおいて、パスキー導入後の世界に残るリスクを説明するとともに、生成AIやLLM(大規模言語モデル)がもたらす新たな脅威について警鐘を鳴らしました。

口座乗っ取りのブルートフォース攻撃(総当たり攻撃)やフィッシングサイトといった古典的な手口に対しては、パスキーが有効な防御策となります。しかし、例えばマルウェア感染、ウェブサイトの脆弱性を突く攻撃(XSS、CSRF)、あるいはカスタマーサポートを狙ったソーシャルエンジニアリングといった手口など、パスキーが全ての問題の対策となるわけではないとも指摘しました。

さらに、ユーザー側の事情もパスキー普及の壁となります。古いデバイスを使っていたり、新しい技術への抵抗感があったり、あるいは長期間利用していない放置口座など、全ての利用者がパスキーを設定するとは限りません。このように、パスキー導入を進めてもなお、攻撃者にとっては付け入る隙が残されているのが現状です。

そして、残された攻撃の余地が、生成AIやLLMによってさらに危険なものに変わりつつあるのです。サイバー攻撃者は常に費用対効果を意識しています。手間やコストがかかる割にリターンが少ない攻撃は、実行されることが少なかったのです。しかし、生成AIの登場がこの常識を根本から覆しました。

「攻撃者は基本的に費用対効果を鑑みながら攻撃します。しかし、LLMの登場によって攻撃のコストが圧倒的に下がってしまったので、今まで採算が取れずに攻撃対象になってなかったようなところに対しても、攻撃するようになりました。」(田島氏)

田島氏は、生成AIの5つの影響を解説してくれました。

1. フィッシングメールの高度化

生成AIはSNSなどから個人の情報を収集・分析し、趣味や行動履歴に合わせた「その人だけを狙った」非常に巧妙なメールを自動で生成します。生成AIを使ったフィッシングメールの成功率は、従来の手法に比べて2倍以上に跳ね上がったという報告もあります。

2. フィッシングサイトの高度化

公式サイトと見分けがつかない精巧な偽サイトの構築も、生成AIを使えば驚くほど簡単にできます。わずか10個の指示(プロンプト)をAIに与えるだけで、本物そっくりのログインページを数分で複製できる時代になっているのです。

3. 拡張機能型マルウェアの高度化

ブラウザーの拡張機能にマルウェアを仕込む手口も、より巧妙かつ大規模になっています。田島氏自身が生成AI開発支援ツールを使い、拡張機能を作成した事例を紹介してくれました。簡単なプロンプトを入力するだけで、3分間で動作するコードが生成されたそうです。コストはなんと0.2ドルでできてしまうのです。同氏のデモは悪意のある拡張機能を作成するものではありませんでしたが、高度な拡張機能型マルウェアも生成AIによって簡単に作成できる時代になっていることを伺わせます。

4. ソーシャルエンジニアリングの高度化

生成AIによる音声合成やディープフェイク技術を使えば、「ボイスフィッシング(電話を使った音声によるフィッシング詐欺)」でカスタマーサポートの担当者を騙して情報を聞き出す攻撃を、低コストで大規模に自動化できます。

5. 脆弱性発見の高度化

ウェブサイトの脆弱性を見つけ出す作業も生成AIが代行します。これまで専門家のスキルが必要だった脆弱性診断を生成AIが自動で実行できるようになってきたため、脆弱性を報告するあるプラットフォームでは、AIエージェントが人間を上回り、脆弱性発見数でランキング1位を獲得するという事態も発生しています。

「パスキーを導入したら、それで安心というわけではありません。生成AIやLLMの進化によって高度化する攻撃に対してどういう対策をしていかなければいけないかといったところも、今後、証券会社にとって重要なテーマになると思います。」(田島氏)

個人情報流出と人材不足……企業はどうサイバー攻撃に備えるべきか

株式会社サイバーセキュリティクラウドの代表取締役CTOである渡辺洋司氏は、「個人情報流出と人材不足時代に備える、攻めと守りのセキュリティ実践論」と題したセッションで、現代の企業が直面するサイバーセキュリティの課題と、その対策について解説してくれました。

同社のサービスが2024年の1年間で検知したサイバー攻撃は、実に約12億件。1日あたりに換算すると約330万回にも上り、前年比で1.5倍以上に増加しています。かつてセキュリティリスクといえば、ウェブサイトからの個人情報流出が中心でしたが、現在はクレジットカード情報などを狙った、より金銭に直結する攻撃が増加傾向にあるそうです。

「生成AIにより、専門知識なしに攻撃ツールや偽サイトを作ることができるようになったのが原因です。素人でもできるようになったことで、非常にリスクが高い状態になっています。」(渡辺氏)

専門家でなくとも、高度な攻撃が実行可能になったことで、攻撃の数と種類が爆発的に増加しました。加えて、セキュリティ対策が手薄になりがちな子会社や取引先の中小企業などを足掛かりに、本丸である大企業を狙う「サプライチェーン攻撃」もあとを絶ちません。こうした状況に、慢性的なIT・セキュリティ人材の不足が追い打ちをかけているのが、日本の企業の現状です。

企業の規模に関わらず、全ての組織が攻撃の標的になっており、実際に発生するインシデントの原因で最も多いのは、ウェブサイトやアプリケーションへの不正アクセスです。全体の約6割を占め、その多くは、攻撃の第一歩として、サイトの脆弱性を探る自動スキャンから始まります。インターネット上にウェブサイトやサービスを公開している時点で、規模や業種を問わず、誰もが攻撃者の標的リストに載っているようなものなのです。

「経営者の皆さんに聞くと、うちは大丈夫と話される方が多いのですが、全ての企業が攻撃の対象となっていることは、しっかり認識いただきたいと思います。」(渡辺氏)

特に、大企業に比べて予算や人材を割きにくい中小企業は、対策が遅れがちで、結果として被害に遭いやすい傾向があります。ひとたび情報漏えいなどの被害が発生すれば、サービスの停止による売上機会の損失だけでなく、ブランドイメージの毀損、顧客の信頼低下、さらには株価下落や代表訴訟といった深刻な経営リスクに直結します。

企業は何から手をつければよいのでしょうか。渡辺氏は、セキュリティ対策を経営課題として捉え、まず「リスクアセスメント」を実施することが重要だと強調しました。やみくもに対策を打つのではなく、自社の状況を正しく評価し、優先順位を決めることが不可欠なのです。

顧客情報や決済システム、技術情報など、守るべき「資産」を洗い出し、それぞれにどのような「リスク」が存在するのかを評価します。そして、事業への影響が最も大きいリスクから、限られた予算と人員を効果的に投下していくのです。

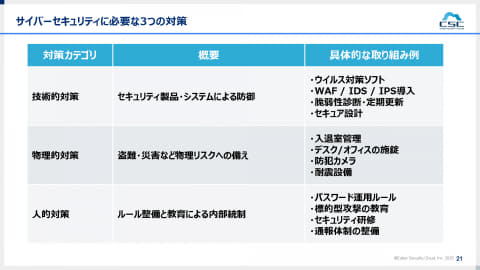

具体的な対策としては、ファイアウォールやWAF(Web Application Firewall)といった技術的対策、入退室管理などの物理的対策、そして従業員への教育といった人的対策の3つの柱で進めていくことが基本となります。

サイバー攻撃の手法は日々巧妙化し、その脅威は増すばかりです。今回のセミナーでは、セキュリティ対策がもはや情報システム部門だけの課題ではなく、企業の存続を左右する重要な経営課題であることを改めて認識させる内容でした。自社は大丈夫という楽観視を捨て、リスクを正しく評価し、具体的な一歩を踏み出すことが求められています。

高齢者のデジタルリテラシー向上を支援するNPO法人です。媒体への寄稿をはじめ高齢者向けの施設や団体への情報提供、講演などを行っています。もし活動に興味を持っていただけたり、協力していただけそうな方は、「dlisjapan@gmail.com」までご連絡いただければ、最新情報をお送りするようにします。

※ネット詐欺に関する問い合わせが増えています。万が一ネット詐欺に遭ってしまった場合、まずは以下の記事を参考に対処してください

参考:ネット詐欺の被害に遭ってしまったときにやること、やってはいけないこと