読めば身に付くネットリテラシー

知らないと騙される!? 巧妙化したアカウント乗っ取り詐欺、“ハイブリッド型”の手口とは

2025年12月5日 06:00

アカウント乗っ取り(ATO:Account Take Over)詐欺についての緊急警告を、米国連邦捜査局(FBI)のインターネット犯罪苦情センター(IC3)が11月25日に発出しました。2025年1月~11月の11カ月間で、IC3が受理した関連苦情件数は5100件を超え、確認された被害総額は2億6200万ドル(約400億円)を超えているそうです。

今回は、アカウント乗っ取り詐欺の高度化した手口について解説します。

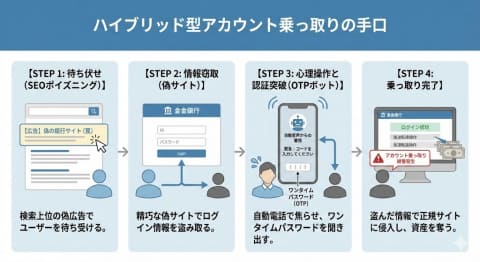

アカウント乗っ取り詐欺は現在、検索サイトを悪用する「SEOポイズニング」という手法や、ワンタイムパスワードを突破するための技術的なハッキングツール、そして人間の心理の隙を突く「ソーシャルエンジニアリング」を組み合わせた“ハイブリッド型”へと進化しています。

これまでのアカウント乗っ取り詐欺といえば、メールなどに記載されたリンクを踏ませることで偽サイト(フィッシングサイト)に誘導するというものが主流でした。しかし、2025年の攻撃者は、検索サイトでもユーザーが罠に飛び込んでくるのを待ち伏せしています。

例えば、Googleなどの検索サイトで「銀行名 ログイン」「カスタマーサポート」といったキーワードで検索したときに、検索結果の最上位に表示される広告枠に、正規の公式サイトに酷似した偽サイトを表示させるのです。私たちは無意識のうちに、検索結果上位のサイトは安全だと思い込んでおり、攻撃者はそこを突いてきます。AIを利用して作られた偽サイトのデザインは本物と見分けがつかないほど精巧で、URLも一見すると正規のものに見えるよう偽装されています。

さらに厄介なのが、多要素認証(MFA)さえも突破する「OTPボット(ワンタイムパスワードボット)」です。SMSやメールで届くワンタイムパスワードを盗み取るために開発された自動化ツールです。

ユーザーが偽サイトにIDとパスワードを入力するのと同時に、攻撃者はその情報を正規サイトに入力し、ログインを試みます。すると、正規サイトからは、通常の手順に従ってユーザーのスマホにワンタイムパスワードが送信されます。そこで、このOTPボットは即座にユーザーへ電話をかけ、銀行の自動音声を装って「不正なログインを検知しました。ブロックするには今届いたコードを入力してください」と指示します。焦ったユーザーがコードを入力してしまうと、その数字はリアルタイムで攻撃者に転送され、まんまとアカウントへの侵入を許してしまうのです。これらのツールは「Crime-as-a-Service」(サービスとして提供される犯罪ツール)として闇市場で安価に提供されており、技術力を持っていないサイバー犯罪者でも手軽に利用できるのが問題になっています。

サイバー犯罪者の集団にも変化が起きています。これまでは国家が支援する攻撃者集団や東欧系の犯罪組織が主役でしたが、現在は「The Com」と呼ばれる新たなコミュニティが台頭しています。主に英語圏の若年層、いわゆるZ世代を含むメンバーで構成されており、TelegramやDiscordといったプラットフォームを拠点に活動しています。彼らは、マルウェアを開発する技術力よりも、スマートフォンのSIMを乗っ取る「SIMスワッピング」、SMSを悪用したフィッシング「スミッシング」といった手口や、ソーシャルエンジニアリングなどに長けているのが特徴です。

ボットによる自動化と人間による巧みな話術を融合させ、例えば、銀行員になりすました攻撃者が被害者に電話をかけ、背景にコールセンターのような環境音を流して信用させたうえで、「あなたの口座がハッキングされています。資金を保護するために、至急、安全な口座へ資金を移動させてください」などと持ちかけます。もちろん、この「安全な口座」は攻撃者が管理する口座です。この流れでは、被害者が自らの手で送金操作を行うため、銀行のセキュリティシステムも不正を検知しにくく、技術的な対策が有効に機能しないのです。

また、これとは別に、「トラブルシューティングのため」と言ってリモートデスクトップツールをインストールさせ、デバイスの制御権そのものを奪うケースも報告されています。

攻撃の対象が、従来の個人の当座預金口座から、より監視の緩い領域へと拡大していることにも注意が必要です。例えば、「医療貯蓄口座(HSA)」への攻撃です。米国ではHSAは、医療費のための非課税貯蓄口座として利用されており、長期間の積み立てによって残高が高額になっています。そのうえ、残高を確認する頻度が低いため、攻撃者にとっては高額かつ発覚しにくい格好のターゲットとなっているのです。

また、企業の人事・給与システムも狙われています。従業員や人事担当者になりすましてシステムに侵入し、給与の振込先口座を攻撃者のものに変更してしまうのです。さらに、経営幹部の声をAIで模倣したディープフェイク音声を用いて、経理担当者に緊急の送金を指示する事例も確認されています。

加えて、暗号資産やデジタルウォレットも引き続き主要な標的となっています。ブロックチェーン上の送金は一度実行されると取り消すことができず、攻撃者にとっては確実に利益が得られる魅力的な獲物なのです。特にホリデーシーズンなど、オンライン取引が活発になる時期は、こうしたなりすましの成功率が跳ね上がるそうなので、最大限の警戒が必要です。

このように高度化するネット詐欺の脅威に対して、どのように対抗すればよいのでしょうか。まず、個人レベルで実践できる効果的な対策は「Call Back(かけ直し)」です。銀行やサポートセンターを名乗る電話がかかってきた場合、相手がどんなに緊急性を煽ってきたとしても、一度電話を切りましょう。そして、キャッシュカードの裏面や公式サイトに記載されている正規の電話番号に、自分からかけ直して事実確認を行うのです。また、検索サイトの検索結果を鵜呑みにせず、広告リンクでなく公式サイトかどうかを確認したうえでアクセスするようにしましょう。

攻撃者たちは、高度に分業化されたビジネスエコシステムの中で、最新のテクノロジーと心理操作を駆使して私たちの資産を狙っています。SEOポイズニングによる待ち伏せやOTPボットによる認証突破、そしてAI音声を悪用したなりすましなどの脅威は、すでに日常に潜む現実です。手口を知り、そして確認する手間を惜しまないという行動こそが、最強の防御壁となります。ネットリテラシーを身に付け、大切な資産を守りましょう。

高齢者のデジタルリテラシー向上を支援するNPO法人です。媒体への寄稿をはじめ高齢者向けの施設や団体への情報提供、講演などを行っています。もし活動に興味を持っていただけたり、協力していただけそうな方は、「dlisjapan@gmail.com」までご連絡いただければ、最新情報をお送りするようにします。

※ネット詐欺に関する問い合わせが増えています。万が一ネット詐欺に遭ってしまった場合、まずは以下の記事を参考に対処してください

参考:ネット詐欺の被害に遭ってしまったときにやること、やってはいけないこと