イベントレポート

Security Days Fall 2025

ランサムウェア集団「Qilin」は医療機関もお構いなし。犯罪アクターの融合が進む?

2025年10月30日 12:55

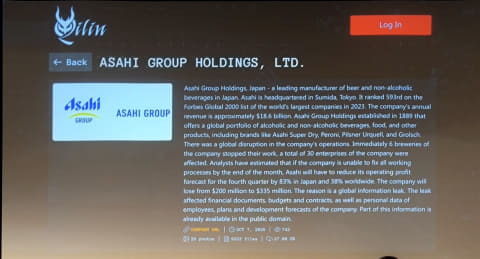

東京都内で10月21日~24日に開催されたサイバーセキュリティ専門のセミナー/展示会イベント「Security Days Fall 2025」で行われた講演の中から、本記事では「敵を知る - 生成AIで崩れた言語壁:世界で最も狙われる日本に必要な守りの再定義」の内容の一部を紹介する。講師は日本プルーフポイント株式会社チーフエバンリストの増田幸美氏。今回の講演のメイントピックは、アサヒグループHDへのランサムウェア攻撃に関与しているとされる「Qilin」だ。

10月になってさらに活動が活発化する「Qilin」

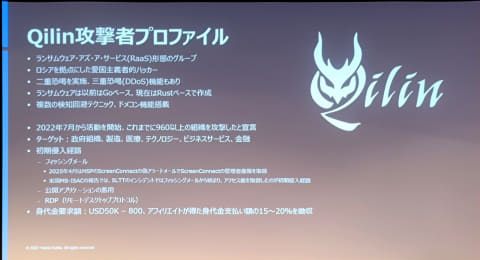

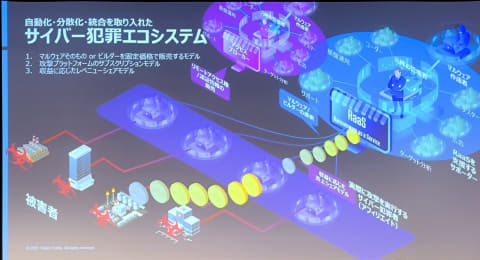

Qilinは、RaaS(Ransomware as a Service)を運営しているグループの名前と思えばいいだろう。増田氏は「マスコミは『Qilinが攻撃している』という言い方をしているが、違う」と指摘。RaaSは、ランサムウェア攻撃を仕掛けるだけの技術力や開発力などがない攻撃者(“アフィリエイター”という)でも攻撃を行えるようにする環境を提供する。そのため、実際に攻撃を行うアフェリエイターの名前は報道では表に出てこない。今回の事例でいえば、「Qilinのシステムを使ったランサムウェア攻撃」とでも言えばいいだろうか。

蛇足だが、ランサムウェア攻撃とは、攻撃対象のサーバーなどのデータを暗号化して“人質”にとり、それを復号化するキーと引き換えに身代金を要求するものだ。データバックアップが完全であれば、暗号化されるだけなら被害は小さいが、現在はデータを盗んでから暗号化し、「データを公開されたくなければ金を払え」という二重脅迫に発展している。データを盗むのが主目的で、暗号化と脅迫はかく乱のために行うこともあるという。

Qilinはロシアを拠点としているグループで、2022年7月から活動を開始している。ターゲットは政府機関、製造、医療、テクノロジー、ビジネスサービス、金融と幅広い。増田氏によると「身代金の要求額は5万ドル~80万ドルで、このうち15~20%がQilinの手元に入る」という(注:アフィリエイターの手元に80~85%が入る計算だが、実際には、初期侵入の手口を指南する“イニシャルアクセスブローカー”にも支払われるのが一般的と言われている)。

Qilinの人気は、手数料が他のRaaSより少ないことに加え、“信頼度”もあるという。「身代金は通常、RaaSに入金されるが、『俺たちFBIに捕まっちゃったので払えない』と持ち逃げしたRaaSグループが出たことで(アンダーグラウンドの中で)信用問題となった。Qilinは逆に、アフィリエイターに身代金を入金させ、そこから手数料をもらうかたちに変更した」(増田氏)という。

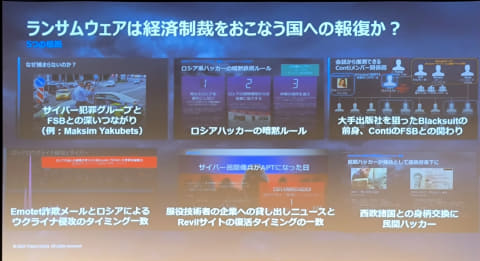

RaaSグループ連携の背後には国家の意図が?

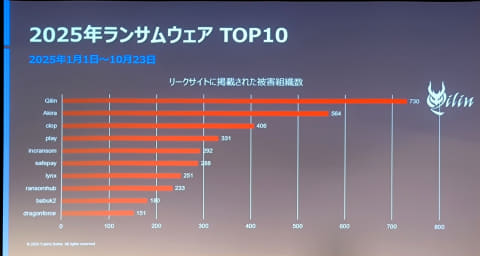

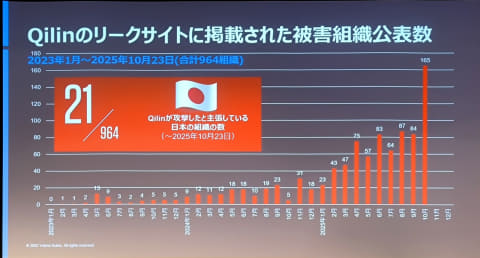

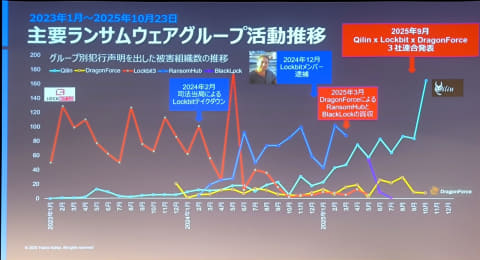

Qilinの活動は2025年になってから増えだし、リークサイトに掲載された被害組織の数は10月だけですでに165と非常に多い。2023年以降、現在までに964組織が掲載され、そのうち日本の組織は21だ。

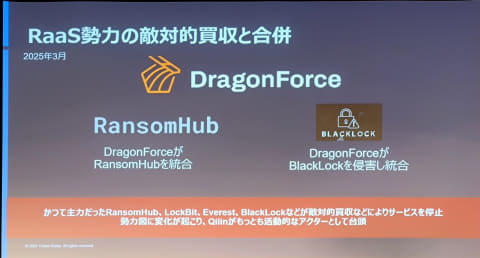

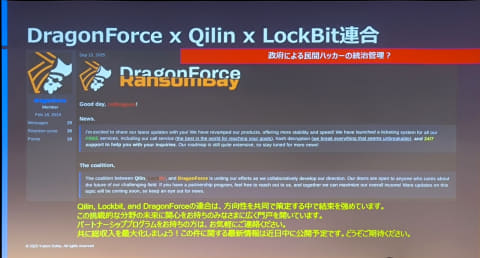

急増した背景として、増田氏は2つの点を示した。1つ目は「ロシア語圏RaaSの協力体制」だ。今年3月にDragonForceというRaaSグループが、RansomHubとBlackLockというグループを併合し、9月にはDragonForceがLockBit、Qilinと連合体制をとるという発表がなされた。その後、Qilinの犯行声明数が急増している。

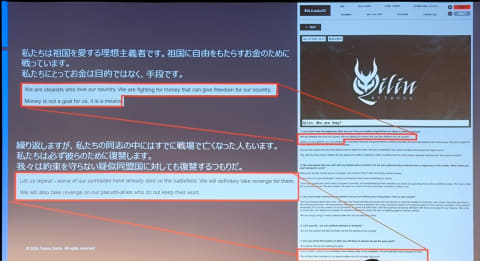

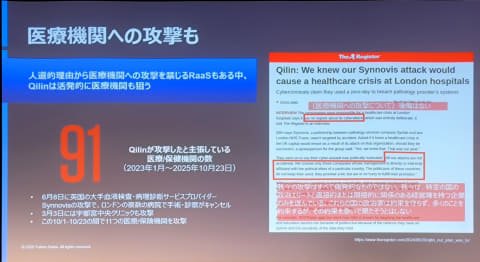

なお、Qilinは、RaaSとしては禁じているところもある医療機関にも侵入する。祖国に自由をもたらすお金のために戦っており、お金は目的ではなく手段だとして、「(医療機関への)攻撃を後悔していない」という発言もしているという。

英国では大手の血液診断・病理診断を行う機関に攻撃した結果、ロンドンの複数の病院で手術・診療がキャンセルされた。約束を守らない疑似同盟国にも報復をすると発言しており、これはロシアに経済制裁を行っている日本もターゲットになることを意味している。

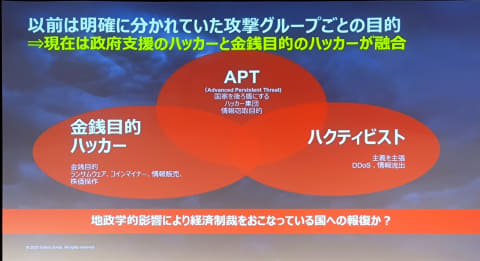

さらに増田氏は「西側諸国との捕虜交換で解放されたロシアのサイバー犯罪者がロシアの傭兵となっているのでは?」と指摘した。以前は(金銭目的の)サイバー犯罪者、国家支援で情報収集を狙うAPT(Advanced Persistent Threat)、ハクティビストとして分離していた組織が融合しつつあるという見解を示している。

APTの背後は国家というのが一般的に言われている。一方、RaaSを隠れ蓑にして国家がランサムウェア攻撃を行い、情報を活用している可能性は否定できない。

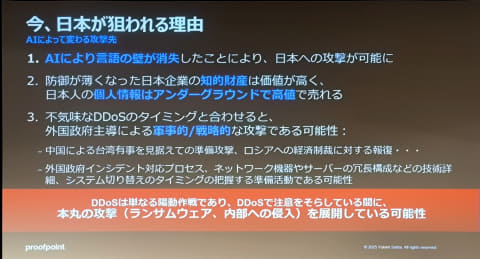

プルーフポイントは「2025年2月に観測された新規メール攻撃の80%以上が日本語をターゲット」と発表している(参考:同社公式ブログの2025年3月23日付記事)。AIの発達により、日本語でだますメールを容易に作成できるようになったこと、日本人の個人情報は高く取引されることなどが理由だとしている。