イベントレポート

Security Days Fall 2025

マイクロセグメンテーションの設定で疲弊していませんか? 運用成功のカギは、小規模な成功体験を積み重ねること

2025年11月5日 06:50

東京都内で10月21日~24日に開催されたサイバーセキュリティ専門のセミナー/展示会イベント「Security Days Fall 2025」で行われた講演の中から、「セキュリティの基本かつ最後の砦! Illumioが実現するマイクロセグメンテーションとクラウドセキュリティ」の内容の一部を紹介したい。講演を行ったのはイルミオジャパン合同会社Senior Systems Engineerの福本淳氏だ。なお、同講演では、日本市場で8月から提供を開始した「Illumio Insights」の紹介もあったが、本稿では割愛する。

マイクロセグメンテーションは「セキュリティの基本にして最後の砦」

福本氏は冒頭、会社の紹介とマイクロセグメンテーションについて説明した。Illumioはシリコンバレーにあるセキュリティベンダーで、環境の可視化とセグメンテーションを提供しており、2024年の「Forrester New Wave」のMicrosegmentation部門でLeaderに認定されている。

現在では世界で5000万を超えるワークロードを保護しており、セキュリティ強化、環境可視化、コスト削減、インシデント被害の極小化の観点で顧客の支持を得ているという。

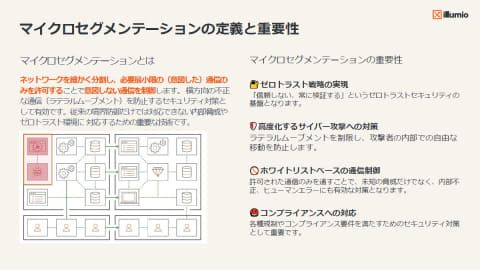

マイクロセグメンテーションとは、セグメンテーションをネットワーク機器よりも細かくし、極言すれば全てのホスト間で意図した通信だけを実施させる技術だ。マイクロセグメンテーションの理想は、通常の通信には全く影響を与えず、意図しない通信を全てブロックすることと言える。

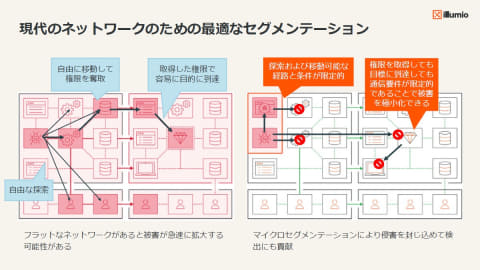

自社システム内に悪意のある侵入があった場合、組織内がフラットなネットワーク環境では、攻撃者が自由に環境を探索・移動(ラテラルムーブメント)できてしまう。しかし、適切なセグメンテーションが行われていれば、侵入後の探索活動が行えず、被害は最小限になる。

このように、セグメンテーションはID管理、ゼロトラストネットワークアクセスとともにゼロトラスト戦略の重要な柱の1つであり、「セキュリティの基本にして最後の砦」(福本氏)という。

検知をすり抜けてしまった、あるいは検知が非常に難しいゼロデイ攻撃を受けた際、セグメンテーションがあれば被害は最小限となる。

昨今、ランサムウェア攻撃によって企業がシステム停止に陥る被害が報道されているが、「(マイクロセグメンテーションが適切に導入されていれば、システム侵入があっても)全て止まってしまうことはなかったのではないかとIllumioでは考えている」と福本氏は見解を述べた。

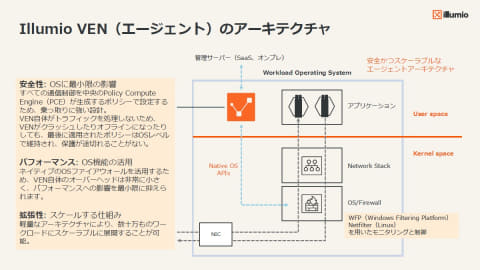

Illumio製品の特徴として福本氏は、実際のネットワークフローをほぼリアルタイムで処理し、可視化、インサイト、制御に利用する「AIセキュリティグラフ」と、安定性とスケーラビリティを考慮し、OSの標準機能でネットワーク処理を行う点にあると説明した。

IllumioのAIセキュリティグラフは他社と異なり、テラバイト級の実データを使用しているところが特徴だという。

また、フィルター処理そのものはOSの標準機能を使う。これにより負荷を最小限に抑えるとともに、エージェントが停止しても通信制御には影響が出ない、OSのフィルターが書き換えられた場合でもエージェントが検知して正しく戻すと、運用面の優位性を強調していた。

4つのプリセットラベルを用意しており、リアルタイムにグルーピングや階層構造を変更できるという。

“マイクロセグメンテーション疲れ”をなくす導入・運用の重要なアドバイスとは

福本氏はマイクロセグメンテーションの導入と設定・運用に関して、重要なアドバイスを行った。

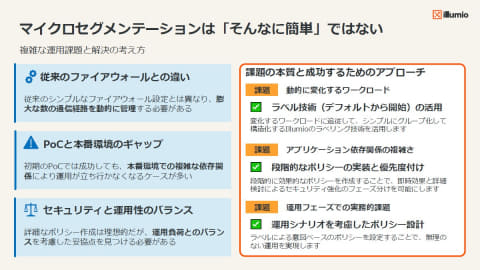

マイクロセグメンテーションの導入は、セキュリティと運用性のバランスが重要になる。また、「マイクロセグメンテーションの設定・運用は複雑で時間がかかる」という課題も存在する。

「最初から全ての環境にホワイトリストポリシーを適用することを目指すべきではない」(福本氏)。これはプロジェクトの長期化や失敗、担当者の疲弊を生み出してしまう。

マイクロセグメンテーション設定のポイントはまず、ツール等を使用して現状の可視化を行い、次にラベル付けを行ってから制御ポリシーの設定を行うことだ。

制御ポリシーは、第一にランサムウェアが好むポートプロトコルのブラックリストを入れることで横展開を防ぐことができる。

その後、環境分離を行い、「完全にこことここは通信をしない」「こことここはこういう通信をする」と分かっているところからリストを埋めるのがよいという。

最後にホワイトリスト作成になるが、これもアプリケーションのシステムを単位として一定の範囲に入れるのが現実的とした。

「顧客の中にはたまに、一貫してホワイトリストを設定して、ずっとポリシーを作り続けて、最後の最後に全部遮断しようという方がいるが、おそらく最後までうまくいかないのではないかなと思う」(福本氏)。

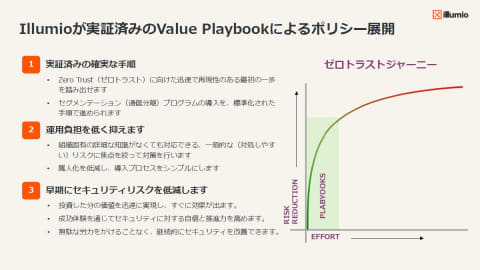

Illumioでは初期段階の設定負担を減らすためのプレイブックを提供している。「成功のカギは、正しく段階的なアプローチを取ること、そしてIllumioのプレイブックに沿った小規模の成功体験の積み重ねが非常に重要になる」と福本氏は語った。

マイクロセグメンテーションの導入で、ホワイトリスト以外の全ての通信を遮断するのは理想だ。しかし、複雑な本番環境を考えると、確実に止めたいものをブラックリスト化することで早期にリスクを減らすのがよいだろう。それがゼロトラストジャーニーを進めるうえで重要なポイントであると筆者は理解した。