イベントレポート

Security Days Fall 2025

ランサムウェア攻撃がかつてないスピード・規模。情報を窃取する“インフォスティーラー”の脅威も

2025年10月31日 06:50

東京都内で10月21日~24日に開催されたサイバーセキュリティ専門のセミナー/展示会イベント「Security Days Fall 2025」ではさまざまな講演が行われたが、その中から本記事では「ランサムウェア脅威の最前線:最新事例から学ぶ、中小企業が今すぐできる対策」の内容の一部を紹介したい。講演を行ったのは、イーセットジャパン株式会社代表取締役の永野智氏だ。

永野氏は冒頭、ESETの紹介を行った。ESETはスロバキアの首都ブラチスラバに本社を置くセキュリティ企業で、R&D拠点が世界に11カ所ある。脅威インテリジェンスへの対応も日々行っており、攻撃者の特徴やターゲットの変化を常に分析し、企業や社会に向けて情報提供を行っている。

世界各国の政府機関との連携も行っている。スロバキアの隣国にウクライナがあり、ウクライナの電力システムに対しての攻撃も被害が出る前に封じ込めたという。

ランサムウェア攻撃は組織化・自動化・分業化

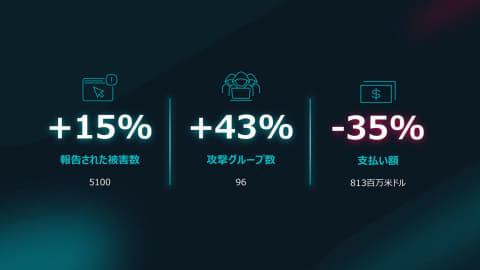

次に、ランサムウェア攻撃の中でも特に脅威となるRaaS(Ransomware as a Service)について説明した。ランサムウェア攻撃が成功した場合の企業への影響は非常に大きい。

近年、ランサムウェア攻撃が増えた背景の1つがRaaSの存在だ。ランサムウェア攻撃を仕掛けるためには専門的知識が必要だったが、RaaSという形態によって攻撃ツールや管理パネル、暗号化の機能、被害者の交渉テンプレートなどを提供し、“アフィリエイター”と呼ばれる真の攻撃者に貸し出して攻撃させる仕組みを用意している。自家用車を所有していなくてもレンタカーを使えばドライブに行ける、といったところだろうか?

また、初期侵入の手口を指南する“イニシャルアクセスブローカー”と呼ばれる組織を使うことでさらに侵入が容易になり、「ランサムウェア攻撃は組織化・自動化・分業化によって、かつてないスピードと規模で拡大している」(永野氏)。

“AI駆動型ランサムウェア”の攻撃もいずれ現実に?

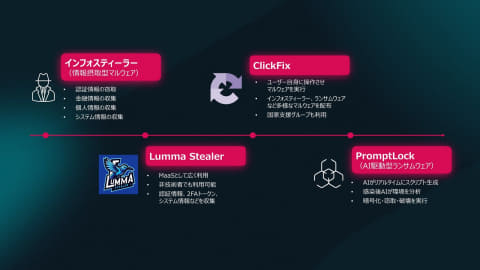

ここで永野氏は、ここ2~3年で特に重要な攻撃手法をいくつか紹介した。2022年ごろから“インフォスティーラー”と呼ばれる情報収集マルウェアが登場し、ランサムウェア攻撃を仕掛ける前に認証情報を盗むためにも使われている。

ファイルが暗号化され一目で被害に遭ったと分かるランサムウェア攻撃と異なり、情報収集マルウェアは、情報を収集するだけなので被害に気付きにくい。窃取する内容はログイン情報やシステム情報、金融情報、個人情報やクレジットカード情報などだ。ログイン情報は、システムに侵入する際や侵入後の感染拡大の際に攻撃者の役に立ってしまう。

中でも「Lumma Stealer」は過去2年間で最も拡散したインフォスティーラーの1つだ。これも、MaaS(Malware as a Service)というサービス提供型なので、攻撃者のスキルが高くなくても利用される

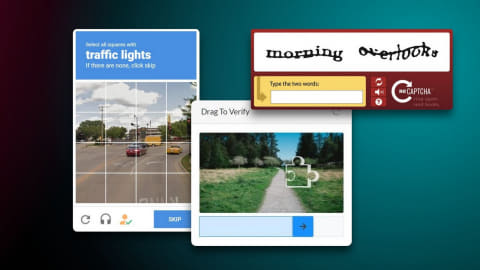

「ClickFix」はソーシャルエンジニアリング手法を使用して感染させるものだ。

ウェブブラウザーを使っている際に「人間ならばここをクリックしてください」「崩れた文字を正しく入力してください」といったメッセージ(CAPTCHA)が表示されることがある。ClickFixは、通常のCAPTCHAと思ってクリックすると、「Win-R、Ctrl-V、リターンを押してください」のような指示が表示され、それに従うとPowerShellを使ってマルウェア本体がインストールされてしまい、重要情報を外部に流出させる。

インターネットを使っていれば日常的に見る機会も多いCAPTCHA画面に見せかけていることでだまされやすく、犯罪者グループだけでなく国家的情報取得グループでもよく使われている手法となっている。

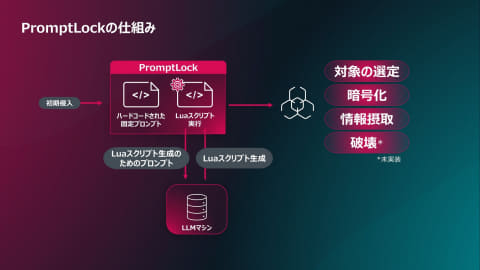

「PromptLock」は、AI駆動型ランサムウェアで、LLMを使って攻撃手段を自動生成する。生成AIを使って自然言語での対話でプログラミングを行う「Vibe Coding」(関連記事『コーディングレス開発「Vibe Coding」 AIに指示するだけでアプリケーションを構築』参照)という開発プロセスがあるが、PromptLockにはシナリオはあるものの画一的な攻撃にならないため、検知が難しくなる。

PromptLockは研究者による実験で、実際の攻撃には使われていないようだ。ただ、このような手法が有用と認識されると、似たようなツールが使われる可能性は高くなるだろう。

中小企業にもランサムウェア攻撃が起きる時代にどう備えるか?

このような変化する新しい脅威にどうやって対応すればよいだろうか? 中小企業ではセキュリティに十分な人もお金もかけられないのが実情だ。中小企業のIT担当者は日々の業務に追われており、セキュリティに使える時間と予算は少なく、セキュリティに関する最新情報のフォローアップの時間も取りにくい。

このような企業では、ESETのMDR(Managed Detection & Response)を導入することでインシデント対応の初動を速くし、ランサムウェア攻撃に対応するのが適切と永野氏は言う。同社のMDRは業界標準よりも平均応答時間が短い(≒早く見つける)のが特徴だそうだ。

このほか、ESETでは定期的にサイバーセキュリティの脅威への傾向をまとめたレポートを配布していることも紹介した。