特集

新セキュリティ基準「JC-STAR」はなぜ作られたのか? 完全に理解するためIPAに聞いてきた

Wi-FiルーターなどIoT機器を守る新制度が生まれた背景や目的を知る

2025年11月11日 06:30

Wi-FiルーターなどのIoT機器(本稿ではPCやスマートフォンの類以外の、インターネットに接続して動作する機器全般を指して「IoT機器」と呼ぶ)に対するセキュリティ要件適合評価およびラベリング制度、通称「JC-STAR」(ジェイシースター)が、2025年3月に開始された。

家電を選ぶとき、星をデザインしたJC-STARのラベルを目印にすることで、一定のセキュリティが確保された製品を選べるようになる。ラベルを取得したIoT機器は徐々に増えつつあるが、まだ家電量販店などで見かける機会はまれで、家庭用Wi-Fiルーターに関しても、まだ「JC-STARのラベルを目印に選べばOK!」と言える状態ではない。

今回は、JC-STARを運営する独立行政法人情報処理推進機構(IPA)に、取材を行った。JC-STARが目指すこと、JC-STARの現状、今後の見通しと私たちがIoT機器を選ぶときの考え方などについて伺っていく。

1日600件以上! サイバー攻撃に晒され続けるIoT機器

Wi-FiルーターなどのIoT機器は、インターネットを通じた無数のサイバー攻撃に、日々晒されている。その多くは機器が備えるセキュリティ機能により防御されるが、機器に設定の不備や脆弱性などがあれば、防御しきれないことになる。

そうした攻撃は、当然ながら目に見えるものではなく、普段特に意識する機会もないが、実際にどの程度の攻撃が行われているのだろうか?

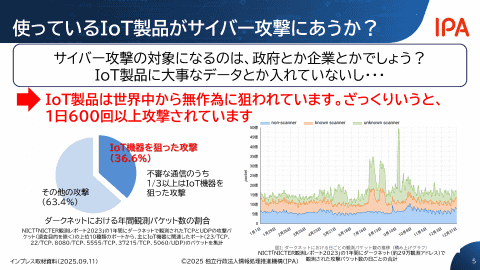

今回の取材にあたってご用意いただいた資料で、「NICTER観測レポート2023」のデータをもとに、IPAセキュリティセンターの神田氏に「1台のIoT機器はだいたい1日あたり600回以上の攻撃を受けていると推計できます」と説明していただいた。1時間あたりにすれば25回。脆弱性があるIoT機器をインターネットに接続しておくと、10分もしないうちに攻撃を受けてしまうと予想できる。

IoT機器を狙うサイバー攻撃の多くは、機器を攻撃者が意のままに操れる状態に「乗っ取る」ことで、さらなる攻撃に悪用することを狙っている。

Non-scannerは1日平均5億パケットほどが29万のアドレス相手に送られており(同種のパケットは世界中のIPアドレス、つまり実際に利用されているWi-FiルーターなどのIoT機器に対してランダムに送信されている)、うち3分の1程度が攻撃にあたるものとして計算すると、1つのIPアドレスあたり600回以上の攻撃、と推計できる

具体的にどのような攻撃が行われ、何が起こっているかは、横浜国立大学 吉岡克成教授のインタビュー記事を参照していただきたい。サーバーに過負荷を与えてサービスダウンを起こすことを狙った「DDoS攻撃」(ディードス攻撃)に、乗っ取られたWi-Fiルーターが使われる例などが確認されている。

なお、Wi-Fiルーターが乗っ取られた状態でも、自宅でのインターネットの利用は問題なくできる。そのため、利用者は、乗っ取られていることに気付かないケースが多い。

それなら乗っ取られても実質的に問題ないのでは? というわけではない。攻撃対象には実害が出るし、乗っ取られた自宅のWi-Fiルーターが「事件に加担」した場合には、警察の捜査員が事情を聞きに一般家庭を訪れることもあるという。詳しくは、警視庁のインタビュー記事を参照していただきたい。

つまり、セキュリティに問題があるWi-Fiルーターを使っていると、短時間のうちにサイバー攻撃を受けて乗っ取られてしまい、それに気付くことも難しい。

そのうえ、知らない間に自宅のWi-Fiルーターがほかの家庭や組織にサイバー攻撃を行い、警察の捜査を受けるという、大変な事態になる可能性もあるわけだ。

このようにならないよう、家庭のWi-Fiルーターを適切に見直し、安全に使うことが大切だ。とはいえ「適切に見直し、安全に使う」には知識が必要だが、JC-STARを取得している製品を買ってくれば、それだけで一定レベルの安全が確保される――これが、JC-STARの効果であり、運用するIPAらが目指すところだ。

IoT機器の「乗っ取り」を狙う特徴的な動きを阻止

JC-STARにより、どのようにセキュリティが確保されるのか? もう少し具体的に見ていこう。そのためには、IoT機器を狙う代表的なマルウェア「Mirai」について、先に知っておく必要がある。

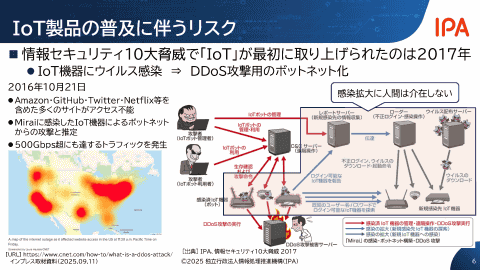

IoT機器への攻撃は、2014年頃から注目され、観測・研究が行われるようになったという。特に影響が大きかったのが2016年後半頃から攻撃が急増したMiraiだ。先述したIoT機器の乗っ取りも、初めてMiraiが世界規模で行った。

バッファローが実施したJC-STARに関するセミナーで、横浜国立大学の吉岡教授は、「Miraiは壮大な社会実験を行った」と説明している。セキュリティに問題があるIoT機器が多く存在することは以前から分かっていたが、それによって何が起こるのかは、誰も具体的に想定できておらず、十分な対策も取られていなかった。

しかし、Miraiは実際に世界的な規模で乗っ取りを行ってみせ、実際に悪用できることを知らしめてしまった。このことを吉岡教授は「社会実験」と表現しているのだ。

2025年現在でも、IoT機器への攻撃の多くはMirai亜種(Miraiをベースに作成されたマルウェア)により行われている。

そして、Mirai亜種などのIoT機器を狙うマルウェアには、共通して見られる特徴的な挙動がある。家庭にある1つのIoT機器に感染すると、自動的にネットワークを探査し、不正にログインして乗っ取れる機器を探すのだ。

乗っ取られた多数のIoT機器群を、ボットのネットワークということで「ボットネット」と呼ぶ。上記のような、マルウェアが侵入可能なIoT機器を探してボットネットに加える動きを防止するのが、JC-STARの★1が想定する働きの1つだ。「どんなに処理能力が弱い機器でも最低限これだけは、という水準が、JC-STARの★1(4段階ある中の1段階目。詳しくは後述)です」と、神田氏は説明する。

言い替えると、JC-STARは決して「どんなサイバー攻撃も防ぐ、完璧なセキュリティ」を目指すものではない。★1のセキュリティ水準については、神田氏としては「ひとまず(IoT機器のネットワークをご近所ネットワークに見立てて)挨拶などのマナーを身に付けたぐらい」のイメージだという。

確かに、乗っ取られたIoT機器からの“悪い誘い”に乗らない、ということでイメージしやすいかもしれない。基礎的な内容だが、既知の手口による被害を強力に防ぐことが期待できる。

設計段階から安全性を高める「セキュア・バイ・デザイン」

JC-STARを取得する機器は、設計段階から必要なセキュリティ機能を組み込んで作られる。従来はセキュリティというと、PCにセキュリティソフトをインストールするなど「機器に後から追加する機能」だというイメージを持っていた人が多いかもしれない。製品の設計段階からセキュリティを考慮して開発することを、「セキュア・バイ・デザイン」(または「セキュリティ・バイ・デザイン」)という。

2017年時点で、設計段階からセキュリティを意識していたメーカーは3割未満

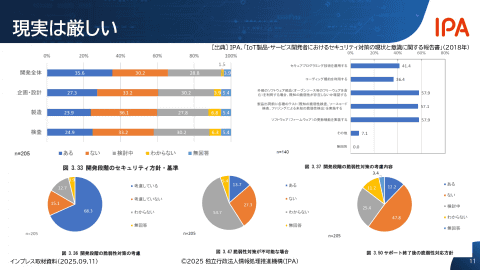

セキュア・バイ・デザインの考え方に関連して、2018年にIPAが発表した「IoT製品・サービス開発者におけるセキュリティ対策の現状と意識に関する報告書」の結果を紹介いただいた。この中の国内に拠点を置くIoT機器開発者を対象として2017年末に行われたアンケート調査で、開発段階のセキュリティ方針・基準の有無についてたずねた質問に対して、「企画・設計段階での具体的な手順や技術詳細の社内規則・基準がある」との回答は27.3%にとどまっていた(有効回答数205件)。一方で「ない」は33.2%、「検討中」は30.2%だった。

同調査は、製品開発時にセキュリティ基準が設けられていないことがあるのではないか、との仮説のもと行われた調査だとのことで、まさに、その通りの回答となっている。

なお、Wi-Fiルーターに関しては、2010年よりも前からファームウェアの自動更新機能を持つ製品が多く登場するなどしており、2019年には後述する「DLPA推奨Wi-Fiルーター」を発表している。Wi-Fiルーターメーカーのセキュリティ意識は、2017年当時も高かったと考えられる。

★1の次に運用が始まるのは、重要インフラ向けの「★3」

あらためて、JC-STARの基本的な内容を確認しておこう。

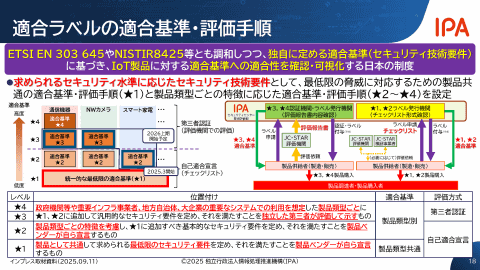

JC-STARは経済産業省とIPAが運用している、IoT機器のセキュリティ要件適合評価およびラベリング制度だ。つまり、「このようなセキュリティ機能を搭載するべし」という要件(適合基準)を定め、適合した製品をメーカーが開発したら、それを評価して適合を確認し、星がデザインされたラベルを発行する。IoT機器を購入する人は、セキュリティに関する専門的な知識がなくても、ラベルが付いた製品を選ぶことでセキュリティを確保できる。

適合基準には★1から★4の4段階があり、現在運用されているのは★1のみ。★1すべてのIoT機器で共通の内容だが、★2以上は、通信機器、ネットワークカメラなど製品カテゴリー別に適合基準が定められることになっている。

★2は、★1に製品カテゴリーごとの要件を追加した内容で、★2までが一般の家庭や企業での導入が想定されたものとなる。★3と★4は政府機関や重要インフラ事業者など、より高度なセキュリティが求められる製品向けとなる。

「重要インフラ」は耳慣れない言葉かもしれないが、例えば、電車や空港といった交通インフラ、電力、ガス、水道といった生活インフラ、通信インフラなどが該当する。2024年末~2025年頭に、航空会社の予約システムやオンラインバンクが停止したトラブルが記憶に新しいが、近年のサイバー攻撃では、このように重要インフラを機能停止させ、私たちの生活に実害を及ぼすものが実際に発生している。

★3以上は、こうした重要インフラを守るものとなる。2025年には「能動的サイバー防御」の関連法が成立したが、こちらも、政府機関や重要インフラ事業者のシステムを守ることを中心とした内容となっている。国では、さまざまな手段で重要インフラのサイバー防御に取り組んでいるわけだ。

JC-STARの「★1」は、広くIoT製品全般を対象とした統一的な基準としていて、以下の4点で最低限の脅威に対抗できることが特徴だという。

- マルウェアに感染してボット化するのを防ぐ。とりわけ、感染した機器からの感染拡大を防止する(先述のボットネット化防止)

- インターネット側からの遠隔攻撃を想定し、スクリプトキディ(専門的な知識を十分に持たず、他者が作った攻撃用のプログラムなどを利用している攻撃者。興味本位でサイバー攻撃を行う者などを指す)レベルの攻撃に対して実用的な耐性を持たせる

- 脆弱性に対するサポート方針を明確化し、適合ラベル有効期間内のサポートが確実に提供されるようにする

- 廃棄前に、運用中に生成されたデータを適切に削除できる

今後は「★2」以上の適合基準が定められていくことになるが、Wi-Fiルーターなどの通信機器については、先に「★3」から検討しているのだという。先述のように、「★3」は政府機関や重要インフラ事業者向けとして、早く運用を開始する必要があるということのようだ。

通信機器の★2に関しては、スマートホーム機器に関する★2の検討と並行して調整しながら、2026年7月頃を目途に策定、という見通しだそうだ。

「DLPA推奨Wi-Fiルーター」との関係は?

Wi-Fiルーターのセキュリティ基準として、DLPA(一般社団法人デジタルライフ推進協会)が推進している「DLPA推奨Wi-Fiルーター」はどうなるのか? と疑問に思う人もいるかもしれない。

結論から言えば、両者は競合するものではないし、目的はほぼ同じであり、少なくとも今後しばらくは共存するかたちになるようだ。DLPA加盟メーカー(アイ・オー・データ機器、NECプラットフォームズ、エレコム、バッファロー)のJC-STAR★1に適合したWi-Fiルーターは、JC-STAR★1かつDLPA推奨Wi-Fiルーターということになる。

なお、DLPAはJC-STAR★1の制度設計に協力しており、通信機器の★2以上の適合条件を検討するワーキンググループにも参画しているなど、JC-STARに対して積極的に協力している。

一方で、制度自体は大きく異なる。DLPAはメーカー団体の自主基準であるのに対し、JC-STARは国が運営しているのが大きな違いだと言えるだろう。

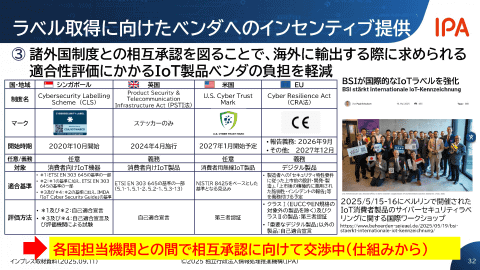

JC-STARの注目すべき点としては、国際的な相互承認を目指していることがある。シンガポール、英国、米国、EUといった諸外国が運用している同様のIoTセキュリティ評価・ラベリング制度と相互承認・相互運用が可能になれば、メーカーにとっては取得するインセンティブも高まるだろう。各制度とも内容は大きく異なり、現時点で具体的にゴールが見えているわけではないようだが、今後に期待したい。

※追記: 本記事は2025年9月に行った取材に基づいていますが、2025年11月に、英国DSITと相互承認に関する覚書に署名したとの発表が行われました。

家電量販店で多くのラベルを見るようになる日も近い

現時点でIoT機器全体におけるJC-STAR取得機器の割合は小さいが、DLPAをはじめとしたメーカー団体と一緒に設計した制度だということもあり、今後、順調に普及は進むものと予想されている。

家庭用Wi-Fiルーターで、2025年の「Wi-Fiルーター見直しの日」である11月11日時点でJC-STAR★1を取得している製品は少ないが、DLPA加盟各社は2025年度内に取得製品を発売すると発表している。設計だけでなく販売・マーケティング戦略においてJC-STARが本格的に想定された製品が登場するには、もう少し時間がかかるかもしれないが、家電量販店などで、JC-STARのラベルを見かける機会は今後確実に増えるはずだ。

「セキュリティの知識に自信がない方も、JC-STARのラベルは覚えていただいて、これを目印に製品を選んでいただきたい」と、あらためて神田氏はアピールした。Wi-Fiルーターだけでなく、ネットワークカメラや各種スマート家電を選ぶときには、JC-STARを意識するようにしてほしい。