清水理史の「イニシャルB」

あなたの家のNASも載ってるかも!? ネット上の“公開資産”を勝手に調査する「Censys」から情報を削除する

2025年8月18日 06:00

NASを外出先から利用している人は要注意だ。環境によっては、NASにアクセスするための情報が収集され、検索可能になっている可能性がある。「Censys」によって、何が公開されるのか? どうすれば遮断できるのか? を解説する。

外出先からアクセス可能≒インターネット上の公開資産

マニュアル通りにセットアップして使っているだけなのに、NASにアクセスするための情報が収集され、誰もが検索可能な状態で公開されている――。

こうした状況が、まさに今、現実になっている。

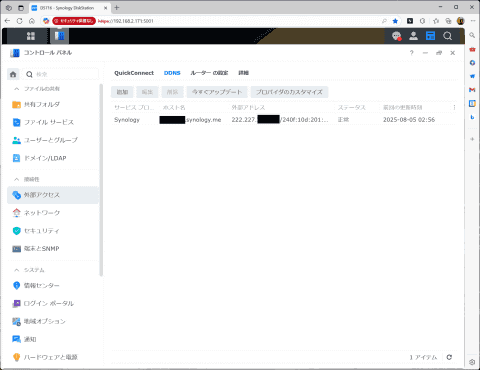

実際に試してみるのが手っ取り早い。Censysのウェブサイト(https://search.censys.io)にアクセスし、NASのダイナミックDNSの名前、もしくは自宅の回線のWAN側のIPアドレスで検索する。例えば、SynologyのNASの場合であれば、設定画面の「外部アクセス」にある「DDNS」の項目に表示されている「●▼■.synology.me」というホスト名、もしくはその隣に表示されている外部アドレスで検索してみるといい。

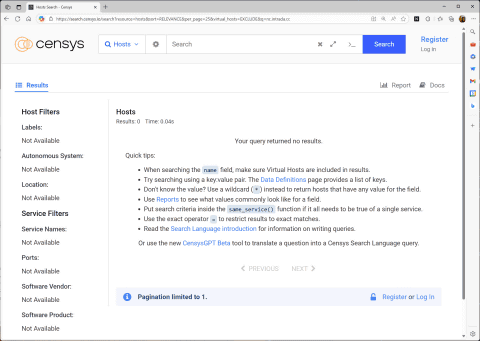

もしも、下図のような画面が出れば問題ない。あなたのNASや自宅サーバーの情報はCensys“には”登録されていない。ひとまず安心していい。

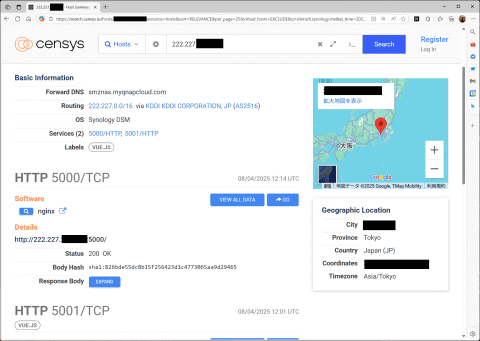

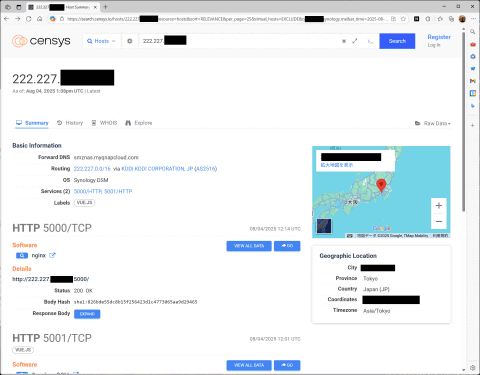

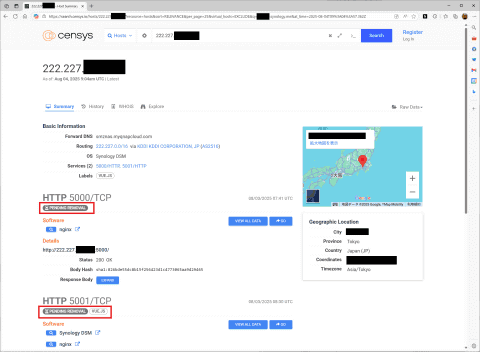

一方、下図のような画面が表示された場合は、自宅のNASが「公開資産」として扱われている。Censysが収集したIPアドレス、現在公開されているポート、そのポートのアクセス結果、さらに実際にアクセスするための「GO」ボタンや所在地などの情報も一緒に表示される。

これがあまり注目されていないのは、接続情報が公開されているからといって、それが直接的な問題になるわけではないからだ。そもそも、インターネット上に公開されている資産なのだから、その情報がデータベース化され、検索可能になっているだけにすぎない。理屈としては、Googleの検索エンジンやストリートビューに近い。

「いや、ちょっと待って。公開したつもりなんてない。外出先から使えるようにしただけだけど……」

多くのユーザーは、そう戸惑うかもしれない。もちろん、後述するような例外もあるが、外出先から使えるようにするためには、インターネット経由でアクセスするための宛先を確定し(ダイナミックDNS)、実際に通信に使うポートを開ける、要するに外部に公開することになる。これは、サーバーなどをインターネット上に公開するのと、手順としては同じだ。

そもそも、Censysはインターネット上の公開情報を外部の視点から調査するASM(Attack Surface Management)プラットフォームとなる。自社のネットワークで意図せず公開されているサーバーやポートを探すのに役立てることができる。

外出先から使えるNASは、仕組み上は公開資産と判断されるため、Censysは調査対象として情報を収集し、検索可能な状態で公開するが、もちろんNASのユーザーは「自分がアクセスするため」としか認識しておらず、公開しているつもりがない。誰でも簡単にNASをパーソナルストレージとして使えるようになったことで、このような意識の違いが発生しつつあるわけだ。

セキュリティ被害の候補になり得る

前述したように、Censysに情報が登録され、検索可能になったとしても、それが直接的な問題になるわけではない。

しかし、NASの設定や構成によっては、深刻な被害につながる可能性がある。例えば、以下のようなケースは注意が必要だ。

- 管理者アカウントとパスワードが単純(admin/adminなど)

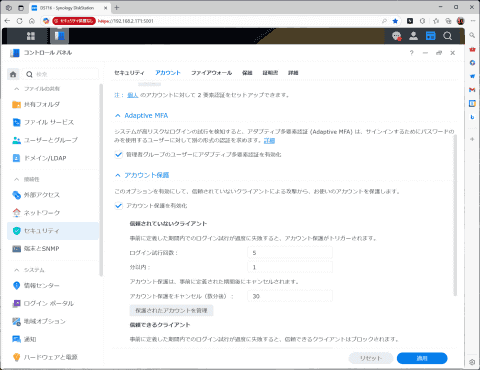

- NASの多要素認証機能を設定していない

- ブルートフォース対策となるパスワードのロックアウトを設定していない

- NASのファームウェアが古く、脆弱性が存在する

Censysに登録された情報は、誰もが検索可能で、検索結果画面には実際にアクセスするための「GO」ボタンもある。こうした状況で、上記のような脆弱な状態のNASは、いつ不正アクセスなどの被害にあってもおかしくない。

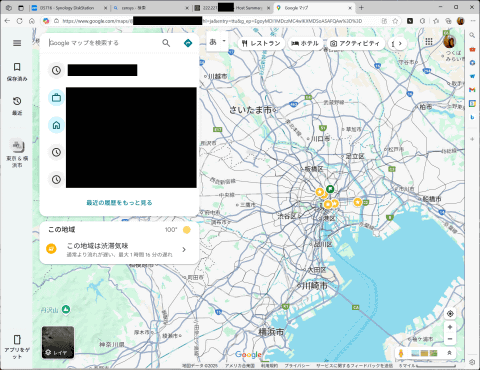

また、これはNASの公開に利用している回線によっても異なるが、表示される位置情報が、“そこそこ”正確なのも困った状況だ。今回の検証では、筆者宅のauひかりの回線を利用したが(開通した2018年以来IPアドレスは変わっていない)、このアドレスが使われている場所の情報が、○○区や○○市のレベルまで合っており、まさに近所を示している。

IPアドレスが動的に割り当てられる場合は、○○都、○○県レベルで違うケースもあるので、ケースバイケースではあるが、こうした情報まで公開されるのは、あまり好ましくない。

「いや、自宅サーバーとかNASのリモートアクセスって、そういうリスクも考慮して使うもんでしょ」と言われれば、その通りだが、前述したように多くのユーザーは、その意識がないので、できれば登録された情報を削除しておきたいはずだ。

外出先から利用可能にして、登録されないケースもある

ということで、今回はSynologyのNASを利用していろいろ検証してみた。まずは、どのような設定にすると、Censysに情報が登録されるか? を調べてみた。

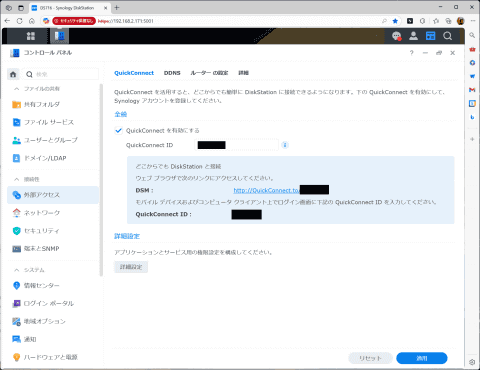

SynologyのNASは、2種類の方法で外出先からのアクセスを有効化できる。ひとつは「QuickConnect」という外部サーバーを経由する形式だ。最近は他社製のNASでも、こうした外部サーバーを経由した方式が採用されることが多い。

この方法“のみ”が設定されている場合は、1週間ほど様子を見たがCensysには登録されなかった。自宅側のアドレスを特定するためのダイナミックDNSも登録されておらず、通信のためのポートも解放されていないため、Censysには登録されないようだ。

一方、ダイナミックDNSを登録(Let’s Encryptの証明書も自動取得)し、ルーター側でNASにアクセスするためのポート転送(ポートフォワードやポートマッピング。いないとは思うがもちろんDMZも)を設定する方法、つまりインターネット経由で自宅のNASに直接アクセスできる方法の場合、≒公開資産と判断され、Censysのスキャンが1日2回ほど到来し、設定から4日ほどでCensysに情報が公開されることを確認した。

NASだけでなく、独自に公開している自宅サーバーなども同様で、筆者宅の別の環境では、IPv6のみで公開しているリバースプロキシの情報が登録されることも確認できた。IPv4、IPv6どちらも何らかのポートが解放され、アクセス可能な状況になっている場合(さらにHTTPSの証明書の情報なども参考にされるっぽい……)、Censysに登録される可能性がある。

ちなみに、サーバーやNASを公開する際に、標準とは異なるポートに変えるという方法がとられることもあるが、Censysの場合、全てのポートをスキャンするので、ほとんど意味がない。

Censysから登録情報を削除するには

Censysに登録された情報を削除するには、サービスからオプトアウトする設定が必要になる。勝手に調べて、勝手に登録して、勝手に公開しているのに、こちらで作業(しかもとても面倒)をしなければならないというのも理不尽に思えるが、仕方がない。

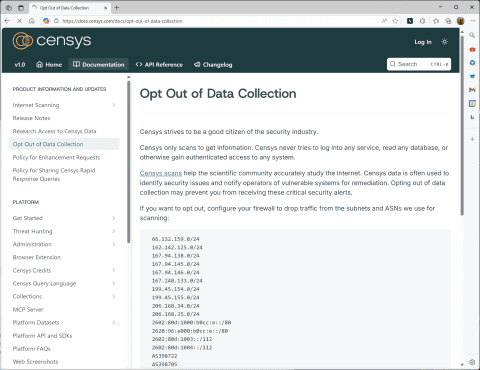

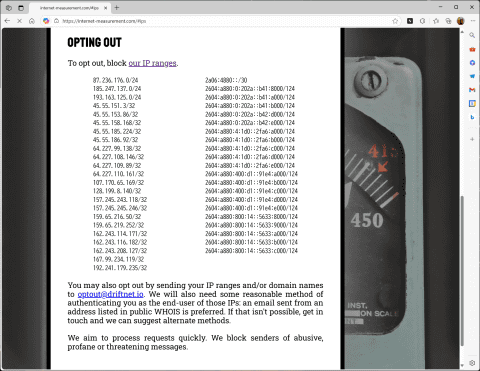

具体的には、以下のサイトで公開されているIPアドレスを送信元とした通信を遮断すればいい。

▼データ収集のオプトアウトに関する説明

Opt Out of Data Collection

上記のリストには、IPv4とIPv6、そしてAS番号が記載されている。AS番号については、家庭用のルーターではフィルタリングできないので、別途、インターネット上で公開されている検索サイト(例えばASN Lookup)を利用してIPアドレスを確認しておく必要がある。

タイミングによって変わる可能性があるため、実際に自宅で設定する場合は、上記のサイトで最新情報を確認する必要があるが、2025年8月5日時点で、筆者がオプトアウトできることを実際に確認したアドレスのリストを以下に掲載しておく。

66.132.153.0/24

66.132.159.0/24

162.142.125.0/24

167.94.138.0/24

167.94.145.0/24

167.94.146.0/24

167.248.133.0/24

199.45.154.0/24

199.45.155.0/24

206.168.32.0/24

206.168.34.0/24

206.168.35.0/24

2602:80d:1000:b0cc:e::/80

2620:96:e000:b0cc:e::/80

2620:96:e000::/112

2602:80d:1000::/112

2602:80d:1002::/112

2602:80d:1003::/112

2602:80d:1004::/112

2602:80d:1005::/112

2602:80d:1006::/112

これらのアドレスから届く通信(送信元が上記IPアドレスの通信)を廃棄すればいいわけだが、その方法は2つある。

方法1:ルーターでフィルタリングする

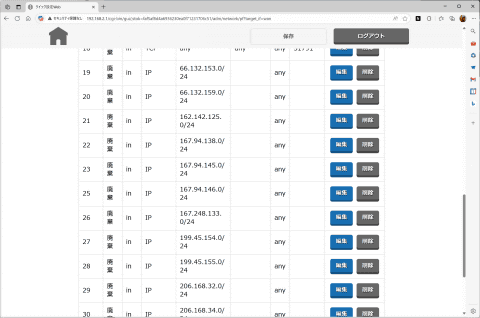

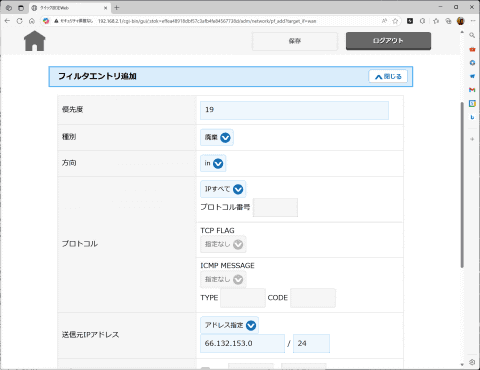

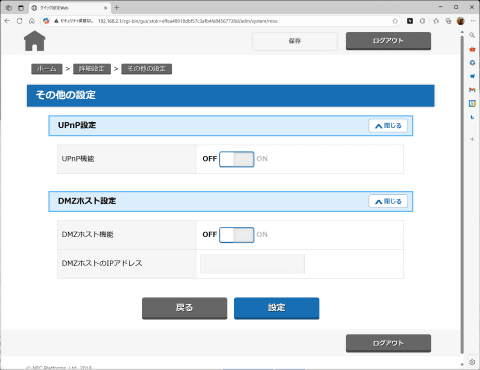

一般的にはルーターでフィルタリングすることになる。今回、auひかりを利用したが、ホームゲートウェイ(BL1000HW)に「パケットフィルタ設定」と「IPv6パケットフィルタ設定」という項目があるので、IPv4のアドレスを前者、IPv6のアドレスを後者に登録する。

なお、注意点としては、今回利用したBL1000HWの場合、フィルタの順番を意識する必要がある。BL1000HWでUPnPが有効になっている場合で、かつSynologyのNASの「ルーター設定」機能を使ってUPnPを使ってポートを解放している場合、この設定が上記のパケットフィルタやIPv6パケットフィルタよりも優先されてしまう。つまり、フィルタを設定してもCensysからの通信が通り抜けてしまう。

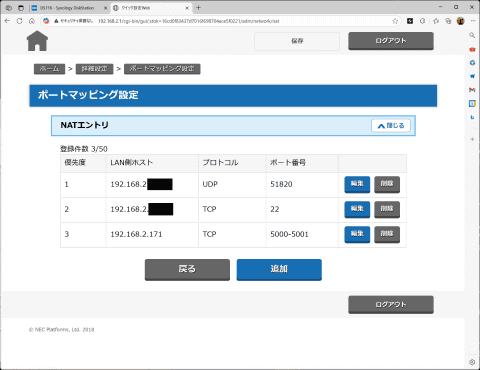

このため、UPnPはオフにして、NASへの通信に必要なポート(5000や5001)は手動でポートマッピングに登録しておく必要がある。手動のポートマッピングの設定は、上記のフィルタの後に処理されるので、Censysからの通信は廃棄しつつ、他の送信元(自分が外出先からアクセスする際の送信元)は通過可能になる。

この方法のメリットは、ルーターの配下の他の機器にもフィルタリングが適用されることだ。NAS以外に自宅サーバーなどもある場合でも、ルーターで一括してCensysからの通信を遮断できる。

ただし、デメリットとして、今回のBL1000HWではフィルタのエントリが最大50に制限されていることがある。Censysの送信元を遮断するのには足りるが、他のフィルタリングと併用している場合は、この登録数の上限がネックになる。

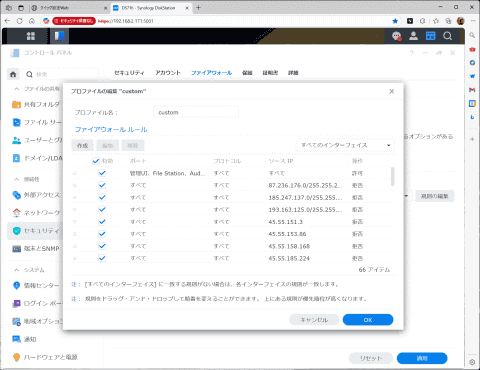

方法2:NASのファイアウォールでフィルタリング

もうひとつはNASでパケットを廃棄する方法だ。SynologyのNASには「ファイアウォール」機能が搭載されているので、ここに上記のIPアドレスを登録すればいい。

登録数の上限が記載されていないが、ルーターよりも登録できるエントリ数は多いので、大量のアドレスを登録したい場合は、こちらが向いている。

ただし、NASに届いた通信しか遮断できないので、複数台NASがあるとか、他にカメラや自宅サーバーもある場合は、それぞれの機器で設定しなければならないため、手間がかかる。

どちらの方法を選んだとしても、たくさんのIPアドレスを登録しなければならないので、かなり手間がかかる。筆者は、入力の途中で設定画面のセッション切れになり、それまでに入力したデータが全て消えることも体験したので、こまめに保存しながら設定することをお勧めする。

なお、SynologyのNAS関しては、SSHでアクセスして「iptables-save」や「iptables-restore」を使って、iptablesやip6tablesの情報を編集するという手もあるようだ。筆者は、登録した後に知ったので試していないが、GUIでの設定は根気が必要なので、試してみる価値はあると思う。

「PENDING REMOVAL」が表示されれば待つだけ

さて、フィルタが適切に設定され、Censysからのスキャンが何度か失敗すると、Censysのサイトで下図のように「PENDING REMOVAL」と表示される。

この表示が出れば一安心だ。続けて、さらに何度かスキャンがフィルタされれば、対象がオプトアウトの意思を示したか、対象となるサーバーが無くなったと判断し、データが削除される。これで、検索結果にも表示されなくなる。

もしも、フィルタを設定しても「PENDING REMOVAL」が表示されない場合は、フィルタの設定が間違っている可能性がある(前述したUPnPの順番にも注意)。

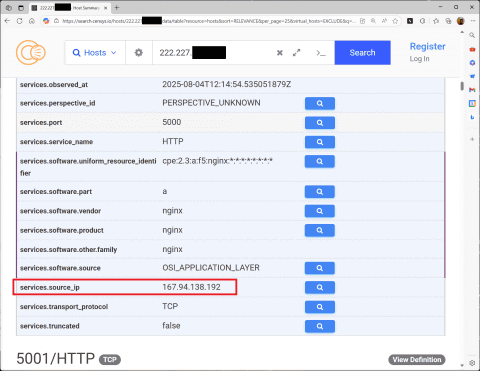

Censysのサイトでは、検索結果の詳細画面で、スキャンが成功した際のソースのIPアドレスを確認できる。このアドレスがきちんとフィルタに登録されているかを確認する必要がある。対象となるIPアドレスをひとつでも遮断し忘れると、きちんとそのアドレスからスキャンが飛んでくるので要注意だ。

Censysだけじゃない!?

さて、このようにCensysから無事に情報を削除できたとしても安心してはいけない。

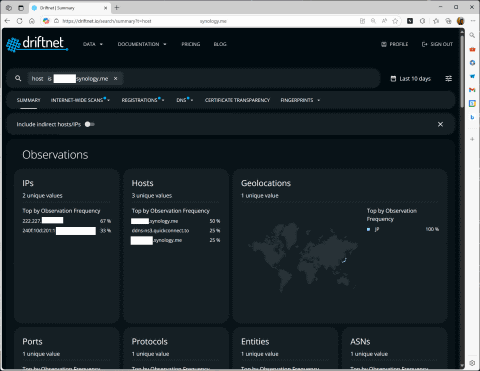

実は、似たようなサービスはインターネット上に複数存在する。ウェブカメラで有名なShodanもそうだし、筆者宅には、非常に頻繁にスキャンしてくるアドレスとして「https://driftnet.io/」(internet-measurement.com)もあり、ここにもSynologyのNASの情報が登録されていることを確認できた。

というわけで、こちらもオプトアウト用のIPアドレスが公開されているので、同様にこれを登録する必要がある。正直、こちらの方がアドレスが多いので、かなり手間がかかる。しかも、Censysと合わせるとBL1000HWの50エントリを超えてしまうので、ホームゲートウェイではフィルタリングしきれない(つまりNAS側で廃棄する)。

この作業は、楽しくもなんともないし、「なんでオレが……」という感覚の方が強いので、苦痛でしかない。「お、iptablesで設定すれば楽かな?」なんて、効率的な作業方法を調べている自分にハッと気づき、何をしているのだろうと、もやもやしてくることさえある。

しかも、driftnet.ioに関しては、フィルタ設定後は、サイト上に情報が記録されなくなるが、過去に記録された情報は残るようで、検索期間を広げると情報が表示されてしまうように見える。もう少し、様子を見てみないと、本当にオプトアウトできたのかがわからない。

ルーターメーカーやNASメーカーにお願い

ということで、ここからはお願いベースになるが、ぜひルーターメーカーやNASメーカーには、こうした望まないスキャンを遮断するためのフィルタリングルールをプリセットしていただきたい。

前述したように、わかっている人は公開している資産なのだから、そんなものは不要、という感覚を持っているかもしれないが、そうでないユーザーの方が圧倒的に多い。NASが広いユーザー層に普及し始めてきている今の状況を考えると、何らかの対策を考えたほうがよさそうだ。